Kun asiakkaita, käyttäjiä ja IoT -laitteita halutaan suojata ja tosiasiassa estää ottamasta yhteyttä haitallisiin sivustoihin nimipalvelimen (DNS) kautta, on tehtävä useita valintoja eri vaihtoehtojen välillä. Tässä kirjoituksessa esitellään muutamia keskeisiä kysymyksiä, jotka on hyvä esittää potentiaaliselle DNS -tasolla toimivan palomuurin toimittajalle (ja myös omassa organisaatiossasi, jotta varmistetaan, että yritykseen valitaan oikea palvelu.

Perusasiat

Aloitetaan perusasioista; DNS -palomuuri voidaan pystyttää kolmella eri tavalla.

-

On-prem avoimen lähdekoodin ohjelmistot

Uhkasyötteet tulevat kolmannelta osapuolelta DNS -infran kautta.

-

On-prem järjestelmä / laitteisto

Järjestelmä sijaitsee verkossa ja toimii uhkasyötteitä käyttävänä DNS -infran hallintajärjestelmässä.

-

Pilvipalvelu

Lähiverkon ulkopuolinen palvelu, jossa kolmas osapuoli hallinnoi DNS -pyyntöjä.

1. Miten DNS -palomuuripalvelu perustetaan ja määritellään asetukset

Käyttöönottoa pitää tarkastella kokonaisvaltaisesti ja ottaa huomioon ’iso kuva’. Varmistetaan, että valitaan ratkaisu, joka vastaa tarpeita, eikä valita vain esim. nopeimmin asennettavissa oleva ratkaisu.

Keskeisiä huomioitavia kohteita:

- uhkasyötteiden laatu

- kontrolli

- joustavuus

- läpinäkyvyys

- tuki

- testausjakso

-

On-prem avoimen lähdekoodin ohjelmistot

Teknisempi toteutus, koska uhkasyötteet määritellään suoraan DNS:ään. On tärkeä huomioida millaista tukea palveluntarjoajilta saa käyttöönoton aikana.

-

On-prem järjestelmä / laitteisto

Tämä on huomattavasti edellistä perusteellisempi toteutus. DNSään on tehtävä muutoksia.

-

Pilvipalvelu

Tässä tapauksessa tarvitaan vain vähän muutoksia DNS:ään. Yleensä rekursiivinen resolveri osoitetaan toiseen IP-osoitteeseen, jonka kautta saadaan DNS-ratkaisu.

2. Kuinka paljon palvelu maksaa?

-

On-prem avoimen lähdekoodin ohjelmistot

Kustannusten pitäisi olla tässä kategoriassa alhaisimmat koska uhkatieto käsitellään omassa DNS -resolverissa, eikä laitteistokustannuksia tule.

-

On-prem järjestelmä / laitteisto

Kustannukset käyttäjää kohden pitäisi olla alhaisemmat kuin pilvipalvelussa olettaen, että asennukset tehdään omaan verkkoon. Pitää kuitenkin muistaa huomioida, tuleeko lisäpalvelujen käytöstä kustannuksia.

-

Pilvipalvelu

Kustannukset käyttäjää kohden saattavat olla korkeampia kuin edellä, koska hinnassa on mukana myös palveluntarjoajan omat infra-kustannukset sekä verkon yli tapahtuvan uhkasyötteiden jakamisen kustannukset. Asennus on yleensä helppoa (ks. kohta 1), mutta palvelu jaetaan useiden muiden asiakkaiden kanssa, joten kääntöpuolena on usein joustavuuden ja hallinnan menetys, ja kustannuksissa voi olla mukana maksuja syötteistä, joita ei tarvita.

3. Voidaanko uhkasyötteitä räätälöidä tarpeiden mukaan?

Yritysten ja organisaatioiden pitää pystyä joustavasti arvioimaan mikä on sopiva riskitaso. Kysymys onkin, että pystytäänkö valitsemaan uhkasyötteet, joiden avulla saavutetaan oikea ja riittävä tietoturvan taso liiketoiminnan tarpeisiin ja vaatimuksiin nähden.

Joillakin toimialoilla, kuten finanssitoimiala ja terveydenhoito, tietoturvan edellytetään olevan korkealla tasolla, joten halutaan keskittyä uhkasyötteisiin, jotka tukevat yrityksen tietoturvakäytäntöjä. Toisaalta, jos riskitaso alhaisempi, ei välttämättä ole halua maksaa sellaisesta uhkatiedosta, jota ei tarvitse.

Lisäksi on organisaatiot, joilla saattaa olla useita eri turvallisuus- ja riskitasoa tietoverkkojensa eri osille, esimerkiksi oppilaitoksissa voi olla erilaiset suojaustasot opiskelijoiden käyttämälle verkolle kuin henkilöstön verkolle.

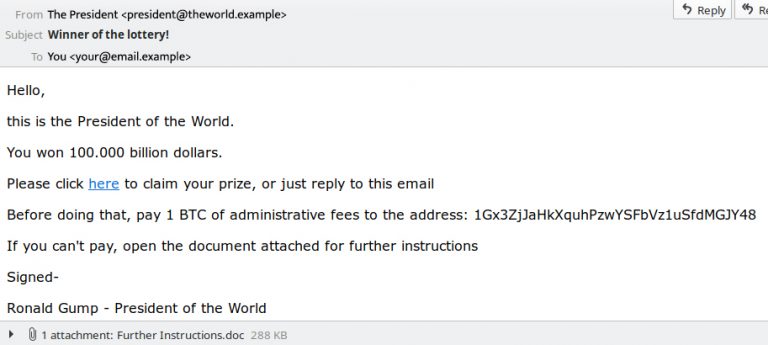

4. Mikä on uhkasyötteiden laatu ja laajuus?

Kyberrikolliset käyttävät hyvin erilaisia tekniikoita hankkiakseen tai kiristääkseen tietoja ja viime kädessä rahaa uhreiltaan. DNS-palomuuri on täsmälleen yhtä hyvä kuin se uhkasyöte, jota käytetään uhkien välttämiseen. Uhkasyötteiden on oltava riittävän monipuolisia ja huolellisesti tutkittuja, jotta ne suojaisivat käyttäjiä mahdollisimman monelta haittaohjelmalta. Lisäksi uhkasyötteissä ei saa olla ns. vääriä positiivisia (false positive) linkkejä.

Halutaanko sitten asentaa oma laite tai määritellä oma nimipalvelinta, on palvelulle hankittava joka tapauksessa toimittaja. Silloin on syytä varmistaa, että toimittaja on vakiintunut sekä tarjoaa tutkittuihin ja useisiin riippumattomiin lähteisiin perustuvia uhkasyötteitä.

5. Miten ratkaistaan väärien positiivisten ongelma?

-

On-prem avoimen lähdekoodin ohjelmistot

Onko järjestelmässä mahdollisuutta lisätä tai muuttaa verkko-osoite yksityiselle whitelistille, jotta estetylle verkkosivulle voisi päästä välittömästi.

-

On-prem järjestelmä / laitteisto

Onko järjestelmässä mahdollisuutta lisätä tai muuttaa verkko-osoite yksityiselle whitelistille, jotta estetylle verkkosivulle voisi päästä välittömästi.

-

Pilvipalvelu

SLAsta pitää tarkistaa millaisia vasteaikoja siellä on määritelty ensinnäkin virheellisesti estettyjen verkkosivujen lisäämiseksi whitelistalle sekä tarvittavien muiden muutosten tekemiseksi liiketoiminnan tarpeiden mukaisesti.

6. Kuinka usein uhkasyötteitä päivitetään?

Ajantasainen uhkasyöte on välttämätöntä kyberrikollisten torjumiseksi verkossa. Palo Alto Netwoksin vuonna 2016 tekemään mukaan 72 prosenttia hyökkääjistä lopettaa, jos eivät pysty saamaan nopeasti riittävän korkeita tuottoja.

Kun em. pidetään mielessä, on varmistettava, että suojaavaa dataa päivitetään jatkuvasti. Esimerkiksi vain kerran tunnissa tehtävä päivitys ei ehkä suojaa ensimmäistä kertaa hyökkäykseen käytettävän haittaohjelman aiheuttamilta vahingoilta.

7. Voidaanko saastuneet laitteet jäljittää helposti?

Vaikka valtaosaa yrityksen oman lähiverkon tapahtumista voitaisiinkin hallita, ei kuitenkaan voida olla täysin varmoja mitä tapahtuu, kun oman yrityksen työntekijän työasema liitetäänkin asiakasympäristön lähiverkkoon, tai kun hän työskentelee kotonaan.

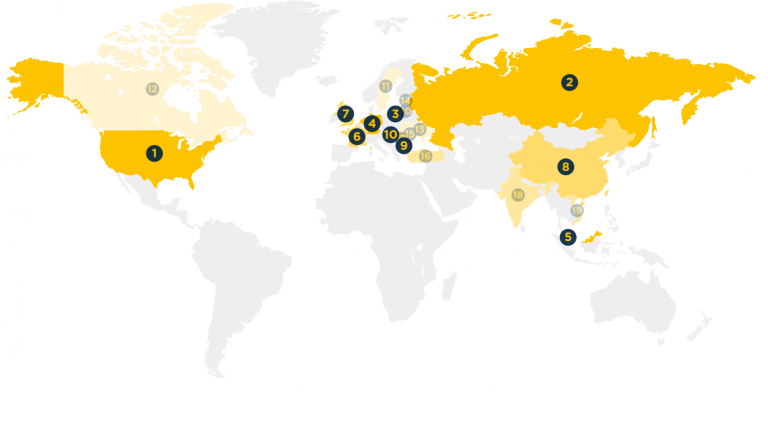

Spamhaus Botnet Threat Update Q2 -raportin mukaan kyberrikollisten käyttämien komentopalvelimien määrä kasvoi 29 % kevään 2020 aikana. Uhkien edelleen kasvaessa on tärkeää pystyä jäljittämään nopeasti ja tehokkaasti tartunnan saaneet laitteet tarvittavia toimenpiteitä varten.

Uhkasyötteiden toimittajan kanssa on sovittava, kuinka haitalliset lähteet/laitteet voidaan tunnistaa verkossa DNS palomuuripalvelun avulla. Lisäksi on muistettava tarkistaa pitääkö verkkoon asentaa mitään erillisiä agentteja tai sovelluksia, joista voi tulla lisäkustannuksia, ja/tai jotka lisäävät verkon monimutkaisuutta.

8. Miten ja milloin verkossa havaituista ongelmista pitää ilmoittaa?

-

On-prem avoimen lähdekoodin ohjelmistot

Pitää pystyä määrittelemään, että mahdollinen eston tai uudelleenohjauksen tapahtuma kirjataan heti lokiin ja/tai tapahtumasta tulee ilmoitus, jos verkossa on tartunnan saanut laite. Korjaavat toimenpiteet voidaan aloittaa välittömästi

-

On-prem järjestelmä / laitteisto

Pitää pystyä määrittelemään, että mahdollinen eston tai uudelleenohjauksen tapahtuma kirjataan heti lokiin ja/tai tapahtumasta tulee ilmoitus, jos verkossa on tartunnan saanut laite. Korjaavat toimenpiteet voidaan aloittaa välittömästi

-

Pilvipalvelu

Varmistetaan, että verkon tilaa koskevat raportit saadaan välittömästi. Jos tietoa uudelleenohjauksesta tai tartunnan saaneesta laiteesta joutuu odottamaan, on myös pohdittava millaisia vaikutuksia sillä on yrityksen toimintaan.

9. Kuinka vakaalla pohjalla palvelu on?

-

On-prem avoimen lähdekoodin ohjelmistot

varmistaa, että kaikilla uhkasyötteiden tarjoajilla on useita palvelimia, joista syötteitä voi hakea. Vaikka ongelmia tulisikin joissain palvelimissa, palvelujen vastaanottamista voidaan jatkaa ilman häiriöitä vaihtoehtoisista sijainneista.

-

On-prem järjestelmä / laitteisto

Huolehditaan, että DNS toimii edelleen ilman DNS-palomuuriratkaisua.

-

Pilvipalvelu

Palveluhäiriöihin varautumisessa on hyvä ottaa huomioon, että mahdollisessa häiriötilanteessa voidaan menettää kaikki DNS-yhteydet, mikä saattaa pysäyttää yrityksen toiminnan kokonaan. Pitää varmistaa mitä palveluntuottajan SLAssa esitetyt palautumisajat käytännössä tarkoittavat yrityksellesi, ja erityisesti pystyykö palveluntarjoaja osoittamaan, miten palautumisajat toteutuneet aikaisemmissa häiriötilanteissa.

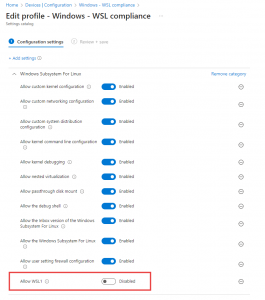

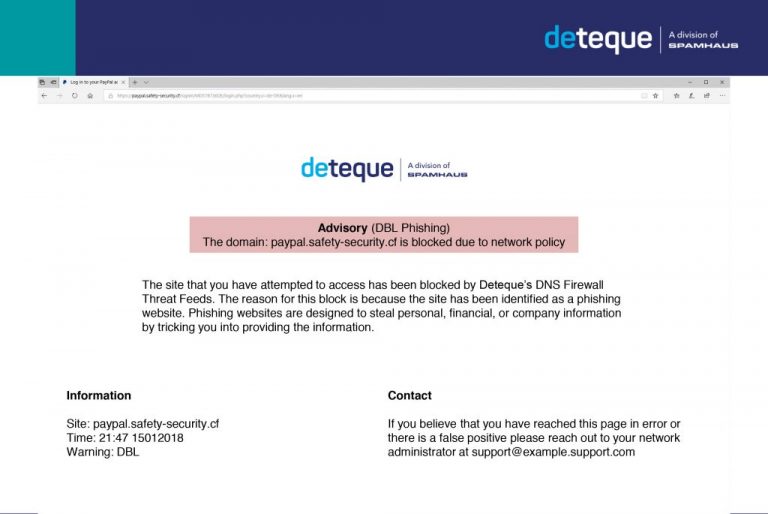

10. Voidaanko määritellä omia verkkosivuja uudelleenohjaukselle?

Yrityksen omien verkkosivujen määrittely uudelleenohjaukseen tärkeä ominaisuus, sillä se antaa mahdollisuuden kääntää negatiivinen tapahtuma, kuten esim kyberrikoksen yritys, käyttäjän oppimistapahtumaksi.

Geneerinen ilmoitus kertoo vain estämisestä/uudelleenohjauksesta:

Pyydetty verkkosivu on estetty.

Huolellisesti muotoiltu aloitussivu, joka kertoo käyttäjälle miksi hänet on estetty ja miten hän voi suojautua tulevaisuudessa, lisää positiivisuuden kautta verkon turvallisuutta.

Onnea matkaan!

DNS-palomuuriratkaisujen markkinat ovat kasvaneet viime vuosina, joten vaihtoehtoja löytyy. Mint Securityn valinta on Spamhaus DNS Firewall https://www.mintsecurity.fi/spamhaus/ > Verkkojen suojaus – DNS Firewall Threat Feeds

Spamhaus Botnet Threat Update Q1/2021: Emotet on poissa, mutta muita uhkia on tullut tilalle

Spamhausin raportissa tuodaan heti esille hyvä uutinen. Tammikuussa 2021 eri maiden viranomaiset Euroopassa ja Yhdysvalloissa käynnistivät operaation pahamaineista Emotet-botnetia vastaan. Operaatiossa viranomaisten onnistuivat sulkemaan Emotetin käyttämät palvelimet.

Kymmenen kysymystä potentiaaliselle DNS -palomuuripalvelun toimittajalle

Tässä kirjoituksessa esitellään muutamia keskeisiä kysymyksiä, jotka on hyvä esittää potentiaaliselle DNS -tasolla toimivan palomuurin toimittajalle (ja myös omassa organisaatiossasi, jotta varmistetaan, että yritykseen valitaan oikea palvelu. Aloitetaan perusasioista.

Spamhaus DNS Firewall – Lyhyt johdanto

Yksinkertaisimmillaan DNS Firewall estää ja ohjaa loppukäyttäjiä menemästä haitallisille verkkosivuille, samoin kuten perinteisetkin palomuurit. Keskeinen ero näiden välillä on se, että DNS Firewall -palvelua käytetään eri verkkokerroksessa ja eri vaiheessa.

Paras teho irti Spamhausin estolistoista

Spamhaus tuottaa useita erilaisia estolistoja (DNSBL) domain-listoista IP- ja hash-listoihin. Jokaisella estolistalla on oma erityinen kohteensa sähköpostin eri osissa, joissa voi ilmetä haitallista toimintaa.

Miten haitallisen sähköpostin lähdekoodi eroaa tavallisesta

Kun käyttäjä lukee saapunutta sähköpostia, ei ole aina ilmiselvää, onko viesti turvallinen vai ei. Sähköpostiviestin lähdekoodi saattaa kuitenkin antaa vihjeitä haitallisuudesta. Spamhausin estolistoja käyttämällä voidaan haitallinen sähköposti saada suodatettua.

Spamhaus botnet -päivitys Q2: kasvua edelleen

Korona ei todellakaan ole hidastanut kyberrikollisten toimintaa. Tämä voidaan päätellä Spamhausin uusimmasta raportista Spamhaus Botnet

Threat Update Q2.

Spamhausin hash-estolistat

Spamhausin hash-estolistat keskittyvät sähköpostin sisältöön. Niiden avulla voidaan suodattaa haitallisia sähköpostiviestejä, jotka tulevat suurten palveluntarjoajien alustoilta (gmail, hotmail jne), ja joita ei voi suodattaa IP-

Webinaari: Domain hijacking – a prevalent problem

Mitä tekisit, jos huomaisit, että yrityksesi verkkotunnus on kaapattu? Verkkotunnusten eli domainien kaappauksista on tullut yhä yleisempi ilmiö kyberrikollisten etsiessä sopivia kohteita, joiden avulla tehdä laittomuuksia naamion takaa.