- Moniulotteinen näkyvyys liikenteeseen

- Lokidatan määrän vähentäminen

- Flow-datan rikastaminen

NetFlow Optimizer parantaa olemassa olevien SIEM-järjestelmien kyvykkyyksiä

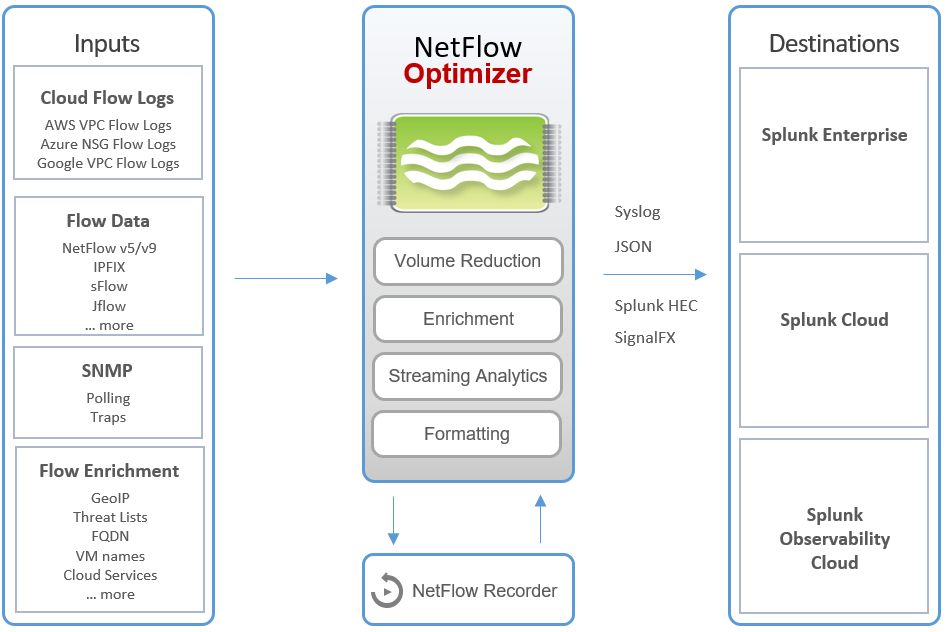

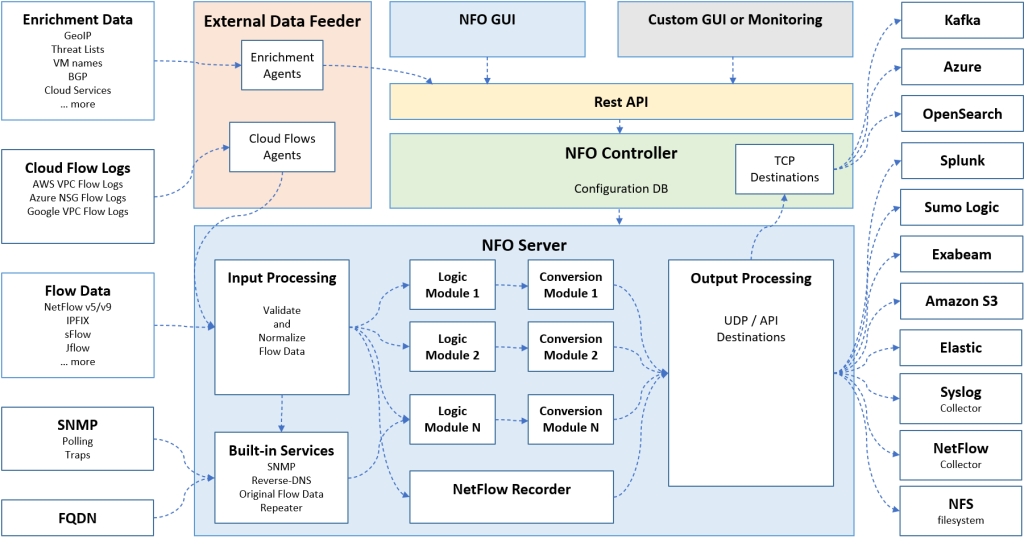

NetFlow-datalla tarjotaan kattava näkymä verkkoliikenteestä, joka mahdollistaa sen, että organisaatiot voivat havaita turvallisuusuhkia ennakoivasti, seurata käyttäjätoimintaa ja saada arvokasta informaatiota tehokkaaseen verkonhallintaan ja optimointiin. NetFlow Optimizer mahdollistaa suuren määrän monipuolisen NetFlow-datan, kuten IPFIX, JFlow, sFlow ja Cloud Flow (AWS), Microsoft Azure ja Google Cloud Platform (GCP) -alustoilta, tehokkaan käsittelyn. Se suorittaa reaaliaikaista optimointia ja rikastamista, toimittaen lopullisen datan juuri sinne, missä sitä tarvitaan, oikeissa formaateissa. NetFlow Optimizer tarjoaa SNMP-poll/trap -tuen, joka lisää mahdollisuuksia kattavaan verkonvalvontaan.

Vähennä raakadatan määrää – säästä rahaa

Data Volume Reduction (DVR) eli tiedon määrän vähentäminen on prosessi, jossa vähennetään tallennettavan ja käsiteltävän datan määrää. Tämä voidaan tehdä konsolidoimalla, deduplikoimalla tai suodattamalla dataa.

Rikasta dataa – luo datalle konteksti

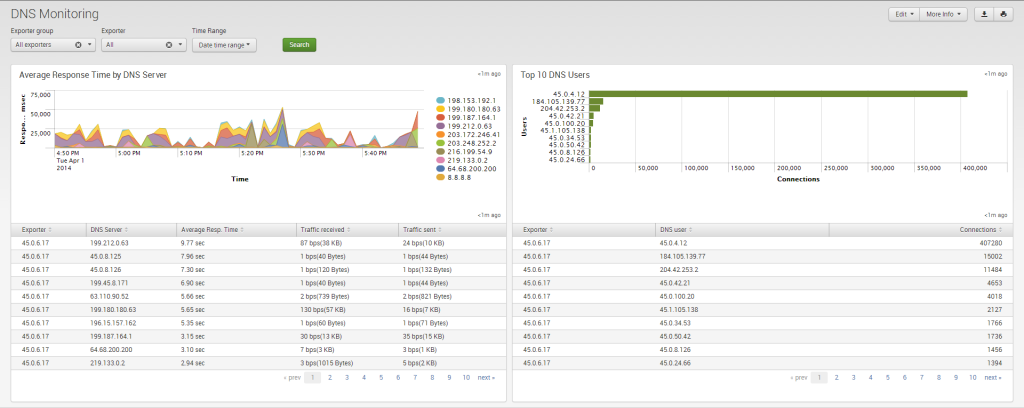

Netflow Optimizer rikastaa flow dataa DNS-nimillä, virtuaalikoneiden nimillä, sovellusten nimillä. käyttäjän identiteetillä, pilvi-instanssien nimillä palveluilla ja regionilla, SNMP-datalla, geolokaatiolla sekä uhkatiedolla.

NetFlow Optimizer on flowdataprosessori joka käsittelee netflow-dataa erilaisista lähteistä kuten verkkolaitteista ja pilvipalveluista. Tiedot jalostetaan ja rikastetaan ja käännetään toiseen muotoon kuten syslog, JSON, Splunk tai Microsoft Log Analytics, jossa tietoja voidaan jatkokäsitellä.

Netflow-data on tunnetusti äänekästä ja runsasta

Perinteisesti kaikki verkkolaitteiden tuottama Netflow-data tallennetaan myöhempää tulkintaa varten. Tämä toimintamalli, jossa tallennetaan kaikki Netflow-data ymmärtämättä datan sisältämän tiedon merkitystä, aiheuttaa valtavia tallennus- ja tietojen analysointiongelmia. Keskitason 20 Gbps laite suuressa toimistossa voi käsitellä kymmeniä tuhansia verkkokeskusteluja sekunnissa, mikä tuottaa sata tuhatta Netflow-tietuetta sekunnissa. Olettaen, että jokainen Netflow-tietue on 100 tavua pitkä, tietojen tallentaminen tällä nopeudella vaatisi 8,6 teratavua levytilaa joka päivä. Pienempikin kytkin, reititin tai palomuuri, joka käsittelee 10 kertaa vähemmän verkkoyhteyksiä, tuottaa 860 gigatavua flow-dataa joka päivä.

Modulaarinen lähestymistapa

NetFlow Optimizer on modulaarinen. Aktivoimalla sopivat moduulit voit ottaa käyttöön tiettyjä toiminnallisuuksia NetFlow Optimizerissa.

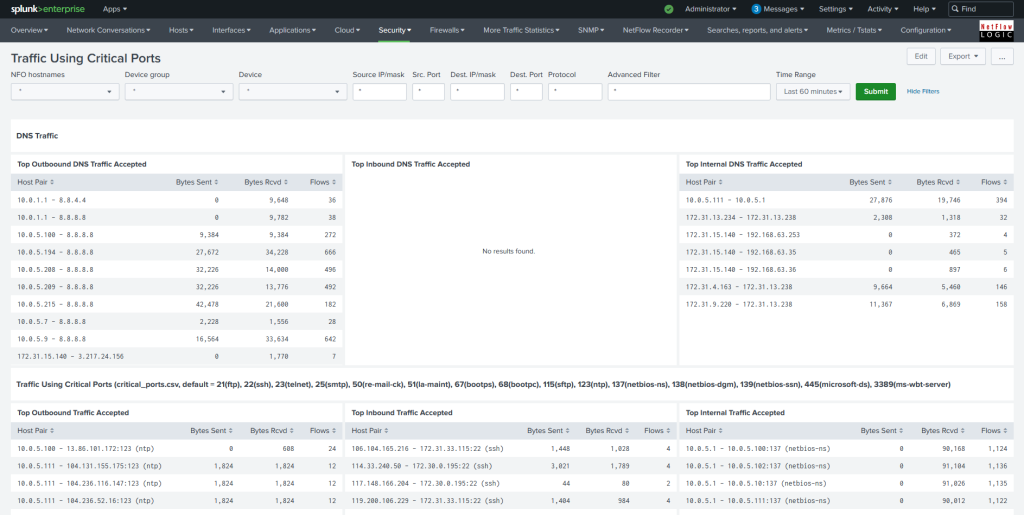

Voit esimerkiksi monitoroida seuraavia asioita:

- verkossa keskenään keskustelevien laitteiden käytöstä

- verkkolaitteita

- haitallisia päätelaitteita (ml. bottiverkot ja skannerit)

- datakeskukseen tai konesaliin kohdistuva liikenne

… ja monta muuta käyttötapausta jotka voidaan konfiguroida moduulikohtaisesti.

Asennus

Yksi NFO-instanssi (virtuaalikone) kykenee käsittelemään jopa 1 000 000 flowta sekunnissa ilman että yksikään paketti joudutaan tiputtamaan.

SIEM – ja enemmän

Voit lähettää tiedot useisiin kohteisiin samanaikaisesti, esimerkiksi tavalliseen syslogiin, S3-bucketteihin, Azure Blog Storageen, suoraan levylle, Splunkiin tai Azure Log Analyticsiin.

Splunk arkkitehtuuri

NetFlow and SNMP Analytics for Splunk App perustuu NetFlow Optimizer™ (NFO) tuottamaan flow-dataan ja mahdollistaa datan käsittelyn Splunk® Enterprisessä tai Splunk® Cloudissa.

NetFlow data lähetetään Splunkiin NFO:sta syslog- tai JSON-formaateissa. Splunkin data inputit konfiguroidaan jokaisen ympäristön omia käytäntöjä mukaillen.

Dokumentaatiosta löytyy tarkemmat kuvaukset Splunk integraatiosta https://docs.netflowlogic.com/integrations-and-apps/integrations-with-splunk/

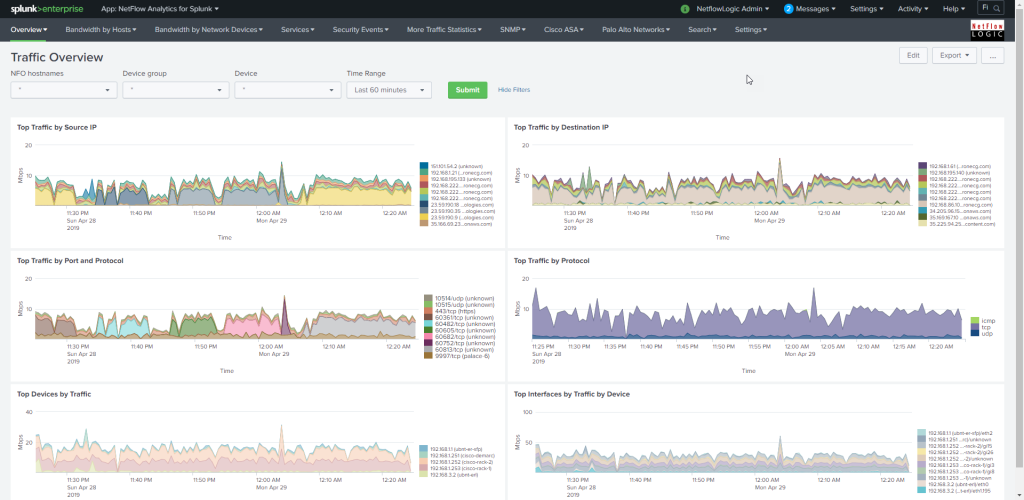

Splunk App

Kattavan listauksen eri näkymistä ja dashboardeista saat osoitteesta https://docs.netflowlogic.com/integrations-and-apps/integrations-with-splunk/netflow-analytics-splunk-app/dashboards/

Sentinel arkkitehtuuri

Voit integroida NetFlow Optimizerin Microsoft Azure Sentinelin kanssa lähettämällä NFO-datan suoraan Azure Analytics Workspaceen.

Kattavan dokumentaation Sentinel-integraatiosta löydät osoitteesta https://docs.netflowlogic.com/integrations-and-apps/integration-with-azure-sentinel/

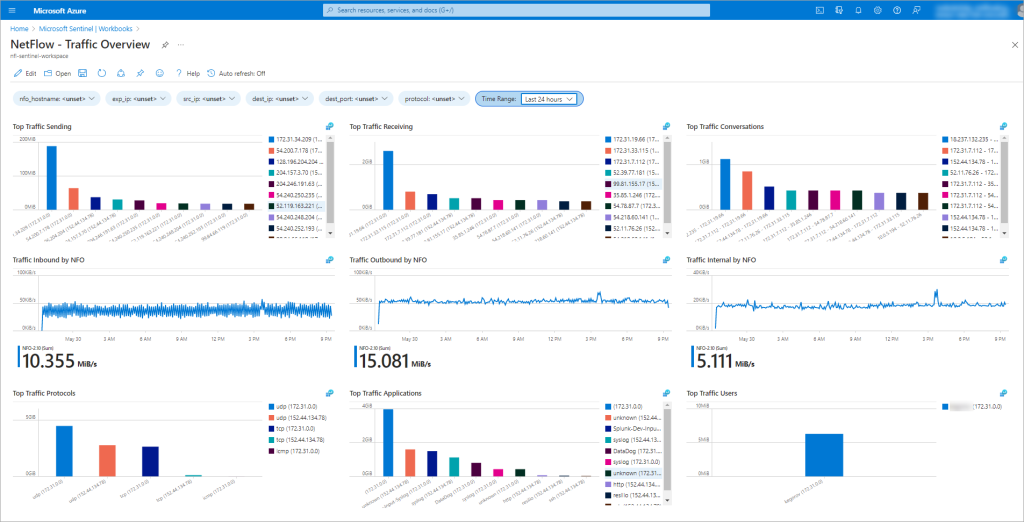

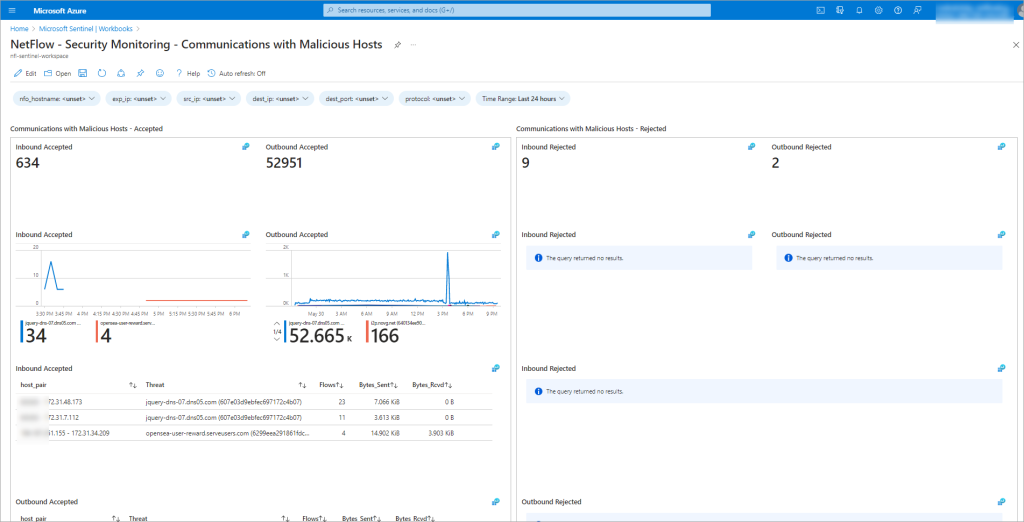

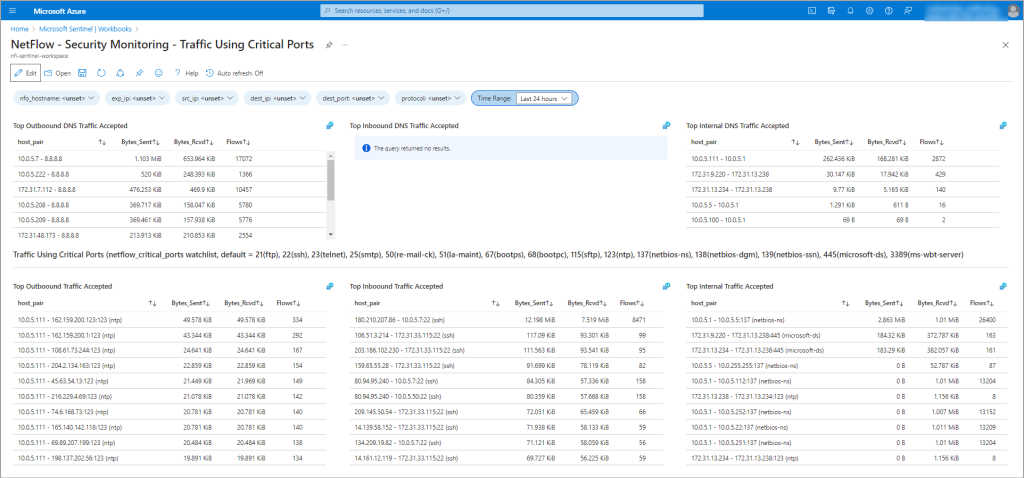

Dashboardit ja näkymät

DDoS havainnointikyvykkyys

Tämä ratkaisu tuo yrityksille uusia poikkeavan liikenteen havaitsemiskykyjä tarjoamalla varhaisen havainnon DDoS-hyökkäyksestä ennen kuin verkkolaitteet ja palvelimet, joihin DDoS kohdistuu, lamautuvat ja ovat pois käytöstä. Lisäksi se tarjoaa havainnointikykyä siihen, mitä tapahtuu ennen kuin esimerkisi BGP-pohjainen suodatusratkaisu lyö päälle.

Kattavan kuvayksen kyvykkyyksist löydät dokumentaatiosta https://docs.netflowlogic.com/solutions/netflow-based-ddos-detection/introduction

DDoS-hyökkäykset ovat tunnetusti vaikeita havaita ajoissa ja torjua. Perinteiset, verkon reunalla sijaitsevat teknologiat, kuten palomuurit ja tunkeutumisen havaitsemisjärjestelmät (IDS), eivät tarjoa kattavaa DDoS-suojausta. Inline-ratkaisut on asennettava joka väliin, ja ne ovat haavoittuvaisia suurille hyökkäyksille. Vaikka käytössä olisi erillinen suodatusratkaisu, on usein näkyvyys sen toimintaan myös rajallinen ”on/off” -tyyppinen.

Automaattinen liikenteen profilointi ja baseline

Tyypillisesti DDoS-tunnistusratkaisut vaativat järjestelmien opettamista jonkinlaisessa learning-modessa, jossa passiivisesti tarkkailaan liikenneprofiileja ja luodaan sitä kautta perustasoprofiilit. Kerran laskettua perustasoa käytetään myöhemmin poikkeavan erilaisen verkkotoiminnan analysointiin. Tällaisten järjestelmien käyttöönotto vie aikaa, ja mikä tahansa muutos infrastruktuurissa tai sovelluksissa ja niiden käytössä tekee perustasosta vanhentuneen ja johtaa siten vääriin hälytyksiin.

NetFlow Logicin DDoS Detector -ratkaisu eroaa ylläkuvatuista inline-ratkaisuista, sillä se perustuu jatuvaan flowdatan analysointiin. Se ei nojaudu perustason profilointiin, joka voi kestää päiviä tai viikkoja. Sen sijaan NetFlow Logicin poikkeavan liikenteen havaitsemisratkaisu käyttää innovatiivista lähestymistapaa, jonka ansiosta se on käyttökelpoinen 15-20 minuuttia käyttöönoton jälkeen.

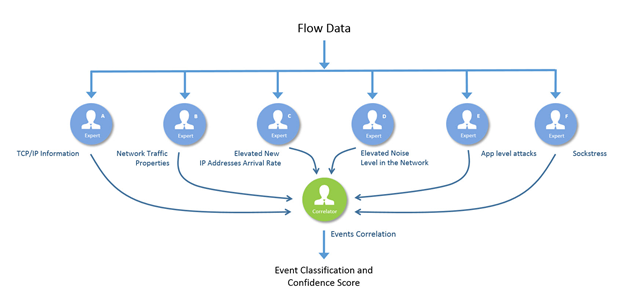

NFO detector module

Tämä moduuli koostuu kuudesta itsenäisestä komponentista (”experts”). Jokainen komponentti on erikoistunut omaan alueeseen. Kaikki komponentit käsittelevät kaikki NetFlow Optimizerin vastaanottama flowdata, soveltavat omaa analytiikkaansa ja, jos hyökkäys havaitaan, lähettävät viestejä event correlatorille, kertoen havaitun hyökkäyksen tyypin, luotettavuustason ja tapahtuman ominaisuuksien suuntauksen (kasvava, tasainen tai vähenevä). Event correlator yhdistää komponenteilta saadun tiedon, antaa painoarvon kullekin tapahtumalle ja tekee lopullisen päätöksen siitä, nostetaanko.

Luettelon havaituista hyökkäystyypeistä löydät täältä – https://docs.netflowlogic.com/solutions/netflow-based-ddos-detection/ddos-detector-module/types-of-ddos-attacks-detected-experts

Ajankohtaista

Verkonhallinnan parhaat käytännöt: suorituskyvyn ja tietoturvan optimointi

Digitaalisessa aikakaudessa liiketoiminta riippuu vahvasti verkkojen tehokkuudesta. Tehokkaat verkonhallinnan käytännöt varmistavat optimaalisen suorituskyvyn, parantavat tietoturvaa ja vähentävät käyttökatkoja. Tärkeimmät käytännöt sisältävät verkon kartoittamisen ja visualisoinnin, automaation hyödyntämisen, säännölliset päivitykset ja ylläpidon, verkon valvonnan sekä tietoturvan priorisoinnin. Noudattamalla näitä käytäntöjä yritykset voivat hallita verkkojaan paremmin ja saavuttaa strategiset tavoitteensa.

NetFlown hyödyntäminen verkkoturvallisuudessa ja uhkien tunnistamisessa

Tietoturvan jatkuvasti muuttuvassa tilannekuvassa edistyneiden uhkien edellä pysyminen vaatii innovatiivisia ratkaisuja. Yksi tällainen innovatiivisen ratkaisujen edelläkävijä on NetFlow -tekniikka, joka avaa verkkoliikenteen tietojen todellisen aarreaitan. Hyödyntämällä NetFlow’ta, organisaatiot saavat etulyöntiaseman verkkojensa suojaamisessa ja mahdollisten uhkien havaitsemisessa.