Kun yrityksen it-toiminnon sertifiointi tai tietoturvastandardin mukaan toimiminen muusta syystä nousee ajankohtaiseksi asiaksi, päädytään joskus vaihtamaan toimintatapojen lisäksi myös toiminnassa käytettyjä työkaluja. Tämä ei kuitenkaan useimmissa tapauksissa ole suinkaan välttämätöntä, vaan maaliin päästään myös käyttämällä olemassa olevia työkaluja valitun viitekehyksen mukaisella tavalla. Sertifioitumiseen kuuluu väistämättä jonkunlaisen prosessidokumentaation tuottamista ja oivana apuvälineenä tässä toimii ennen toimintamallien muutosta tehty haastattelu. Siinä käydään läpi yrityksen nykyiset työkalut ja haastetaan asiakasta kysymysten avulla miettimään, voidaanko ja miten nykyisten työkalujen käyttöä voidaan jatkaa ja samalla noudattaa standardeja — eli toimia oikein.

Case-esimerkki: pääkäyttäjävaltuudet

Mitä haastattelussa tapahtuu

Pääkäyttäjävaltuuksien hallinta

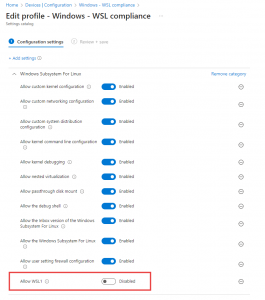

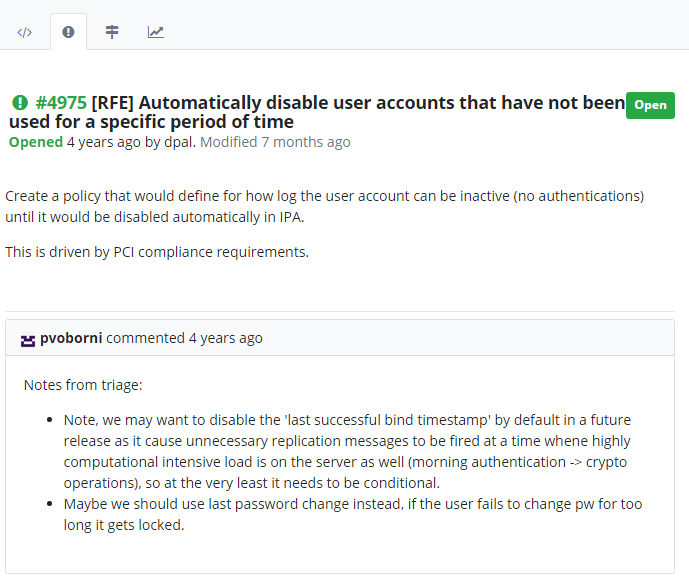

Yrityksessä voi olla käytössä pääkäyttäjävaltuuksien hallinnointiin tarkoitettu, kolmannen osapuolen toimittama sovellus. Auditointihaastattelun laajuuteen on haluttu sisällyttää pääkäyttäjien valtuushallintaan liittyvien prosessien toteuttaminen ISO/IEC 27001/02 mukaisesti. Vaikka määritellyn viitekehyksen jokaisen kohdan orjallinen noudattaminen ei olekaan tavoitteena, on asiakas kuitenkin halunnut ottaa tavoitteeksi, että yhdenkään käyttäjätunnuksen — pääkäyttäjät ja muut korotetuin käyttöoikeuksin varustetut tunnuksen mukaan lukien — ei tulisi olla voimassa ikuisesti, vaan niille on oltava määriteltynä ”parasta ennen” -päiväys.

Vaihto sertifioituun työkaluun vai tutun työkalun käyttö standardinmukaisella tavalla?

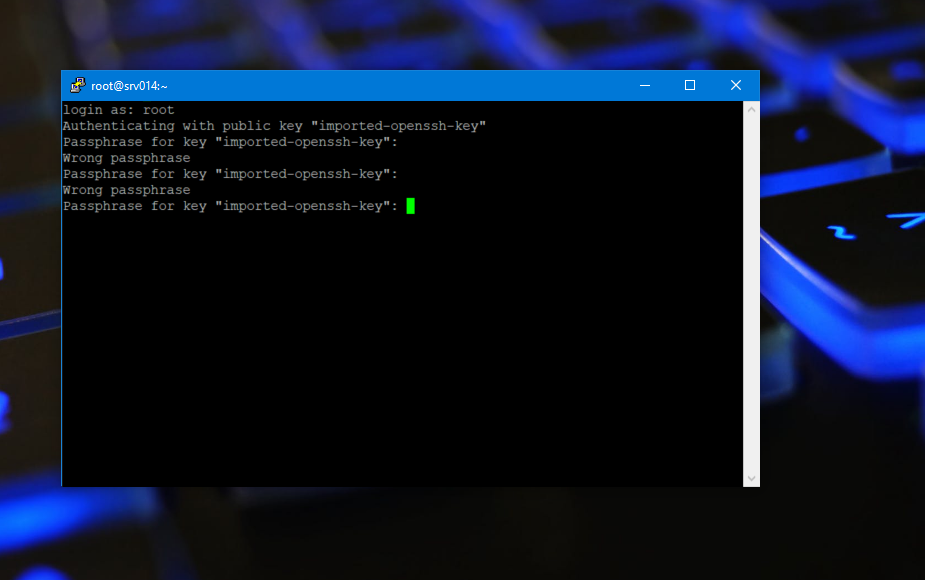

Nykyinen työkalu ei sisällä sellaista toiminnallisuutta, jolla pääkäyttäjien käyttöoikeudet saataisiin vanhenemaan tietyn ajan kuluessa. Markkinoilla on myös muita, samaan tarkoitukseen tarkoitettuja työkaluohjelmia, mutta nopea hintavertailu ei rohkaise asiakasta vaihtamaan työkalua. Kun aihetta tutkitaan hieman lisää, selviää että nykyinen työkalu tarjoaa mahdollisuuden haluttujen toiminnallisuuksien lisäämiseen.

Tietoisena tarpeestaan asiakas ottaa yhteyttä työkalun valmistajaan ja saa nopean vastauksen, että asia on itse asiassa työn alla ja tulossa käyttöön seuraavan päivityksen myötä. Asiakas saa myös tämän uuden ominaisuuden testikäyttöön jo ennen virallista julkaisua. Näin myös uuden toiminnon käyttöönoton edellyttämät muutokset ylläpitoprosesseihin saadaan tehtyä hyvissä ajoin ja standardin suositus täytettyä.

Oikein on helppo toimia - mutta mikä on oikein?

ISO 27001 -standardi on oiva lähde käytettäväksi myös teknisten työkalujen ja ylläpitoprosessien virtaviivaistamiseksi. Sitä käyttämällä voidaan laatia monipuolinen kysymyssetti, jolla saadaan tehokkaasti selvitettyä niin työasemaympäristöjen hallinnan, verkon aktiivilaitteiden ylläpidon kuin AD-ympäristöjen turvallisuuden kehitystyön nykyinen taso — ja nimenomaan standardiin peilaten. Jos infra on pilvipainotteinen tai pilvisiirtymä on alkamassa, kannattaa suunnata katseet pilvipalveluiden turvallisuuden arviointikriteeristöön (PiTuKri). CIS:n benchmarkit ovat hyviä tiettyjen teknologioiden yksityiskohtaiseen seulontaan sekä myös tukemaan parhaiden käytäntöjen avulla toteutettavaa lähestymistä.

Haastattelulla voidaan helposti löytää myös päällekkäisyyksiä. Lähtökohtana voi olla tilanne, jossa asiakkaalla on huoli siitä, että erilaisten apuohjelmien ylläpitoon kuluu kohtuuttomasti resursseja, mutta samalla halutaan varmuus siitä ettei mitään tärkeää jää tekemättä, jos jostain työkalusta luovuttaisiin.

Miten me tämän teemme

Me valmistaudumme haastatteluun tunnistamalla asiakkaan toiminta-alueet (esimerkiksi paikallisten palvelimien tietoturvan hallinta, IaaS-pilvipalvelut ja keskitetty päivitysten jakelu), laatimalla haastattelukysymykset ja valitsemalla sopivat viitekehykset niiden pohjalle. Määrittelemme asiakkaalta mahdollisesti tarvittavan haastattelun etukäteismateriaalin ja -dokumentit sekä tutustumme niihin.

Kun ollaan valmiita haastatteluun, suoritamme sen. Kysymme kysyttävämme asiakkaan määrittelemiltä yhteyshenkilöiltä ja käymme heidän kanssaan tarvittavat tarkentavat keskustelut.

Projektin päätteeksi toimitamme loppuraportin ja käymme sen yhdessä asiakkaan kanssa läpi.

Raporttiin voi sisältyä esimerkiksi:

- suosituksia jokaiselta toiminta-alueelta

- suositusten asettuminen sopiviin viitekehyksiin

- tärkeimmät puuttuvat tai parannusta vaativat prosessit

- tärkeimmät puuttuvat tai parannusta vaativat dokumentit

- ajatuksia käytetyistä ja ehdotettavista tietoturvan mittareista

- ensimmäiset askeleet muutoksen aikaan saamiseen —

- teknisestä ja hallinnollisesta näkökulmasta

Mitä tarkoittaa tietoturvaskannaus – 5 näkökulmaa

Vaikka yritämme tehdä erittäinkin selväksi, mitä mikäkin skanneri milloinkin tekee, kohtaamme kuitenkin aika ajoin toteamuksen ”mutta meillä on jo skanneri”. Tätä on vaikea lähteä kumoamaan. Asiantuntijaroolissa tunnen aina tässä kohtaa suurta tarvetta selittää, myyntiroolissa selittely ei välttämättä tuota suuria voittoja.

Miten toteutamme auditoinnin

Kun asiakas on todennut auditointitarpeen ja tilannut meiltä auditoinnin, toteutus aloitetaan määrittelemällä yhdessä auditoinnin tavoitteet ja osa-alueet. Tässä työvaiheessa on tyypillisesti mukana asiakkaan puolelta järjestelmästä tai projektista vastaava henkilö ja/tai hänen valtuuttamansa henkilöt.

Miten alkaa kehittää tietoturvan johtamisjärjestelmää, ISMS:ää

Tietoturvan johtamisjärjestelmän kehittämispäätös lähtee liiketoiminnasta ja liiketoiminnan tarpeesta. Johtamisjärjestelmän kehittäminen voidaan katsoa tietoturvatoiminnan aikuistumisena ja kypsymisenä.