Haavoittuvuuksienhallinta

Cyber, SecOps & arkkitehtuurit

Haavoittuvuuksienhallinta lyhyesti

Haavoittuvuuksienhallinta on IT-riskienhallinnan osa-alue, jossa etsitään tietojärjestelmien haavoittuvuuksia ja arvioidaan haavoittuvuuksiin liittyvää liiketoimintariskiä.

Yksittäisissä haavoittuvuusskannauksissa löytyy usein kymmeniä tai satojakin haavoittuvuuksia, jopa pienissä ympäristöissä. Tällainen tilanne voi olla lamaannuttava, ja silloin usein käy lopulta niin, että haavoittuvuuksia ei päädytä korjaamaan.

Meidän avullamme voit rakentaa helposti omaksuttavan prosessin ja ottaa hallitun niskaotteen skannauksista, priorisoinnista, korjaavien toimenpiteiden suunnittelusta ja toteutuksesta.

Yrityksessä saattaa olla tietty haavoittuvuusskanneri käytössä, tai sitten ei – sillä ei ole oikeastaan merkitystä. Meidän lähestymistapamme ei edellytä minkään tietyn skannerin käyttöä.

Mitä Mint Security toimittaa

Tuska ja tunkkaisuus IT-infrastruktuurin haavoittuvuuksien hallitsemisesta (tai hallitsemattomuudesta) on mahdollista lieventää.

Kokeneet asiantuntijamme auttavat sinua:

- Määrittelemään järjestelmällisen ja jatkuvan lähestymistavan sekä prosessit haavoittuvuuksien löytämiseksi ja niiden hallintaan

- Saamaan täydellisen näkyvyyden verkkosi laitteisiin ja sovelluksiin sekä niiden heikkoihin kohtiin

- Luomaan päivittyvän listan korjaavista toimenpiteistä, joilla parannat järjestelmiesi tietoturvaa – voit toimia välittömästi

mukauttamaan haavoittuvuustarkistus- ja päivityskäytäntösi ympäristössäsi tapahtuviin jatkuviin muutoksiin - Tuottamaan raportteja, jotka on optimoitu ympäristöllesi, räätälöity halutuille tahoille ja ovat vaatimustenmukaisia

Haavoittuvuuksienhallinta on kaksitahoista – haavoittuvusskanneri on tekninen työkalu, kun taas haavoittuvuuksienhallinta on prosessi.

Asiakkaiden tarpeet ja ratkaistavat haasteet

Yrityksen verkkoon kytketyt laitteet, palvelimet ja palvelut saattavat sisältää vakaviakin aukkoja, jotka vaarantavat hallussa olevien tietojen luottamuksellisuuden. Haavoittuvuuksia löytyy jatkuvasti lisää ja niiden perässä juokseminen voi olla ylivoimainen tehtävä, joka vaatii resursseja, aikaa ja turhaa rahanmenoa.

Autamme sinua luomaan käytännöt, joilla verkkoympäristöäsi skannataan työntekoa häiritsemättä, jotta löydetään verkkolaitteissa, palvelimissa, sovelluksissa ja tietokannoissa olevat haavoittuvuudet. Käymme skannaustulokset läpi, tunnistamme väärät positiiviset tulokset ja priorisoimme korjaustoimenpiteet liiketoimintaympäristöösi perustuen. Luomme raportin, jossa on priorisoidusti jäsennelty tarvittavat korjaustoimenpiteet ja toimitamme sinulle hyödyllistä metriikkaa, jotta voit raportoida asiasta eteenpäin haluamillesi tahoille.

Meillä on töissä ammattilaisia, joilla on tarvittavat taidot ja kokemusta auttaa sinua konkretisoimaan tavoitteesi ja auttaa vähentämään tunnistettuja riskejä. Meidän avullamme siirrät omia resurssejasi myös muihin kriittisiin tehtäviin ja voit keskittyä olennaiseen.

Liitospisteet standardeihin ja parhaisiin käytäntöihin

Seuraavassa lyhyesti viittauksia eri standardeihin, joihin pystymme vastaamaan.

ISO27001 ja haavoittuvuuksienhallinta

- A.12.6.1 Management of technical vulnerabilities

- A.12.6.2 Restrictions on software installation

ISO27001 ja päivitysten hallinta

- A.8.1.1 Inventory of assets

- A.12.5.1 Installation of software on operational systems

- A.14.2.2 System change control procedures

- A.14.2.4 Restrictions on changes to software packages

PSD2

Euroopan pankkiviranomainen velvoittaa maksupalveluiden tarjoajat sisällyttämään tietoturvatoimenpiteidensä testaukseen ”haavoittuvuustarkistuksia ja penetraatiotestejä, jotka ovat riittävät maksupalvelujen tunnistetun riskitason mukaan.”

PCI-DSS

PCI-DSS -standardin vaatimus 6 edellyttää: ”Establish a process to identify security vulnerabilities, using reputable outside sources for security vulnerability information, and assign a risk ranking to newly discovered security vulnerabilities.”

OWASP TOP-10

Web-sovellusten osalta noudatetaan yleisesti OWASP Top-10 -referenssiä.

Tarkemmin menetelmistämme ja työkaluistamme

Haavoittuvuudenhallinnan prosessien kehittäminen alkaa pikaisella, alustavalla analyysillä tilanteesta. Me olemme kädet saveen -ihmisiä, mutta luemme sujuvasti myös raskasta ja pirstoutunuttakin dokumentaatiota. Teemme sen mikä on tarpeen, että pääsemme tilanteeseesi kiinni.

Selvitämme nykyisen tilanteen

Selvittelytyön vaiheita:

- Tunnistaa skannattavat kohteet

Tunnistaa verkon yleinen arkkitehtuuri ja sen monimutkaisuus - Tunnistaa tarkistusten tiheys (=kuinka usein pystytään käsittelemään uusia löydöksiä)

määritellä laajuus (ellei kyseessä ole koko organisaatio) - Määritellä, ovatko kohteena työasemat, palvelimet ja infrat vai kaikki verkon varat

- Määritellä, siirretäänkö prosessi (osittain) ulkoistetuksi

muita sopimuksiin liittyviä kysymyksiä

Seuraavat askeleet

Jos on vähänkin epäselvyyttää oikeista tarpeista tai halutuista hyödyistä. tarkempi analyysi on tarpeen. Paras tapa lähestyä haavoittuvuudenhallintaa on luoda tilannekatsaus ja tavoitetila yleisesti tunnustetun CMMI-kypsyysmallin mukaisesti.

Kun kypsyysaste on selvitetty ja tarvekartoitus tehty, luodaan budjetti. Ei toisinpäin. Mitä saat rahojesi vastineeksi, kuinka saat siitä parhaan liiketoimintahyödyn irti ja miten korjaustoimenpiteet tulisi toteuttaa.

Tarjoamme apua kahdella tasolla. Ensimmäinen osuus koostuu kartoituksesta, prosessien suunnittelusta ja käytäntöjen jalkauttamisesta. Toinen osa on jatkuvaluonteinen palvelu, johon kuuluu tilanteen seurantaa, haavoittuvuuksiin liittyvää tietoturvariskien arviointia ja tarvittaessa tarkempia analyysejä sekä ict-riskienhallintaa.

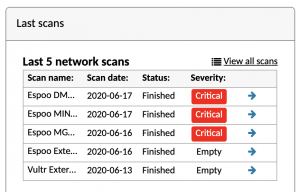

Mint Security käyttää onnistuneesti Holm Security -skanneria haavoittuvuuksienhallintaan. Olemme rakentaneet prosessin kokemuksemme ja työkalun ympärille.

Holm Security VMP

Network Scanning Web App Scanning Fraud Risk Assessment Holm Security Vulnerability Management Platform – VMP Suojaa organisaatiosi havaitsemalla haavoittuvuudet ennen kuin ilkeämielinen taho ehtii tunkeutua

- ISO27001 & ISO27002

- PSD2

- PCI-DSS

- OWASP TOP-10

Holm Security mahdollistaa pilviriskien tunnistamisen

Cloud Scanning -toiminto on Holm Securityn haavoittuvuuksienhallinnan uusi ominaisuus, joka automatisoi riskien tunnistamisen pilvi-infrastruktuureissa. Uusi toiminto kattaa Infrastructure as a Service (IaaS), Software as a Service (SaaS) ja Platform as a Service (PaaS) -palvelumallit.

Tunnistautumisella lisäpotkua haavoittuvuusskannauksiin

Kun haavoittuvuuksia skannataan ulkopuolisen hyökkääjän näkökulmasta ja ilman, että kohdejärjestelmiin kirjaudutaan, saadaan rajallinen ja kapea kuva erilaisille uhkille altistumisesta. Jotta kuvasta saataisiiin parempi, on kohteisiin kirjauduttava sisään käyttäen tietynlaisia ja tietyin oikeuksin varustettuja tunnistetietoja.

Holm Security VMP – Esittely ja demo

Esittelemme haavoittuvuuksienhallinnan perusteita sekä Holm Security skannerin ja alustan käyttöä käytännössä.

Holm Security VMP ja ISO 27001

Mitä yhteistä haavoittuvuusskannereilla ja johtavalla kansainvälisellä tietoturvastandardilla on keskenään? Itse asiassa aika paljonkin. Tässä kirjoituksessa tarkastellaan, kuinka Holm Security VMP -alusta vastaa ISO 27001:n vaatimuksiin organisaation tietojärjestelmien haavoittuvuuksien havaitsemisesta, riskinarvioinnista ja korjaavien toimenpiteiden suorittamisesta.