AlphaSOC käsittelee tietoverkkojen telemetriatietoja ja paljastaa sekä tunnettuja että tuntemattomia, uusia uhkia. Monitasoisen analyysimenetelmän avulla tietoturva-asiantuntijat voivat löytää jopa kolme kertaa enemmän haittaohjelmia kuin pelkästään IOC-indikaattoreita käyttämällä.

Avainsanana AE

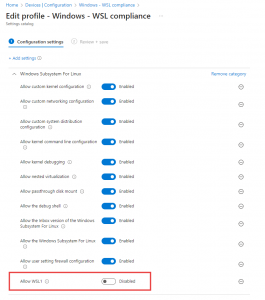

AlphaSOC:n Analytics Engine (AE) käsittelee asiakkaiden DNS, IP, HTTP ja TLS -telemetriaa mistä tahansa lähteestä (esim. Splunk, Elastic, Snowflake, Amazon S3) ja luo korkean tarkkuuden signaaleja tietoturvatiimien käyttöön. Splunk-käyttäjät voivat hyödyntää natiivia integraatiokyvykkyyttä tekemällä havaintoja nopeasti lisätutkimusta varten — kuten alla on esitetty.

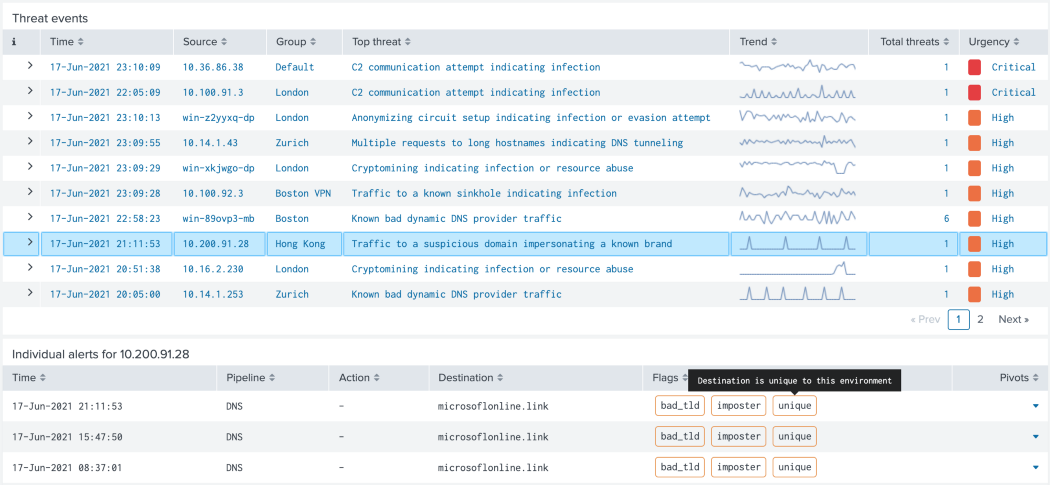

Tässä esimerkissä AE merkitsee microsoflonline -linkin vakavaksi uhaksi live-ominaisuusanalyysin ja esiintyvyyspisteytyksen avulla. Verkkotunnusta ei ole listattu uhkatietolähteissä, mutta se on nyt korostettu kolmen signaalin yhdistelmän vuoksi.

- TLD liittyy tilastollisesti haittaohjelmien infrastruktuuriin

- Verkkotunnuksen tunniste sisältää ”microsof” ja siinä on muita epäilyttäviä ominaisuuksia

- Liikennettä kyseiseen määränpäähän ei ole nähty muissa ympäristöissä

Heikkojen signaalien yhdistäminen tällä tavalla antaa tietoturvatiimeille mahdollisuuden tunnistaa epäilyttävät liikennemallit välittömästi ja osallistua ennakoivasti uhkien metsästykseen.

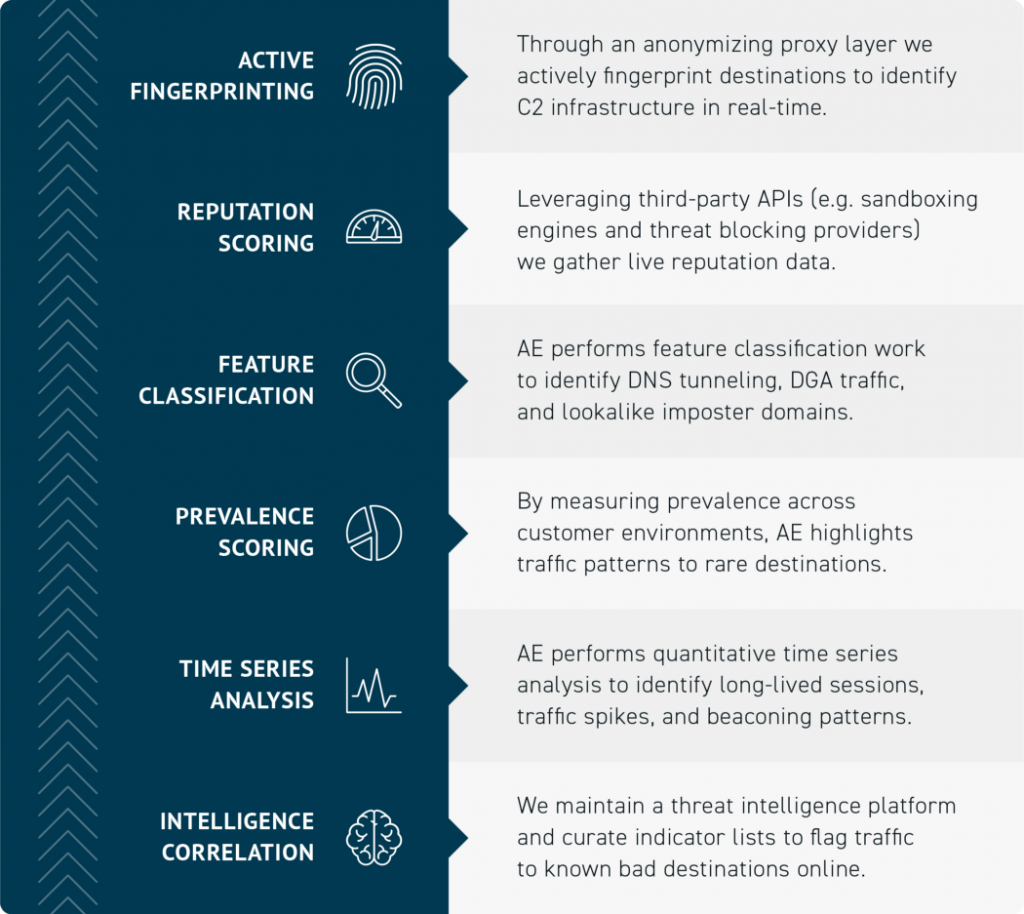

AE:n käsittelyvaiheet

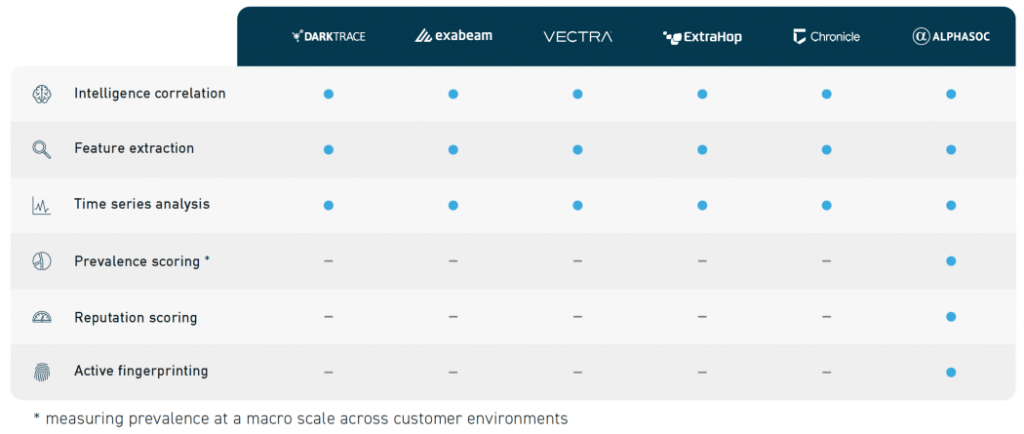

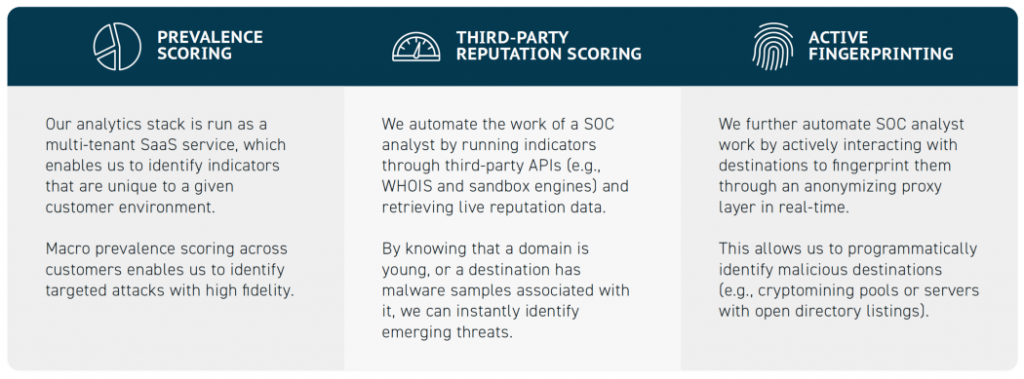

Jos tarkastellaan näitä kerroksia tämän päivän Network Traffic Analysis -tuotteiden (NTA) markkinoilla, voimme osoittaa eron AlphaSOC:n ja muiden toimittajien välisessä tietojen prosessoinnin syvyydessä.

Uhkien tunnistaminen käytännössä

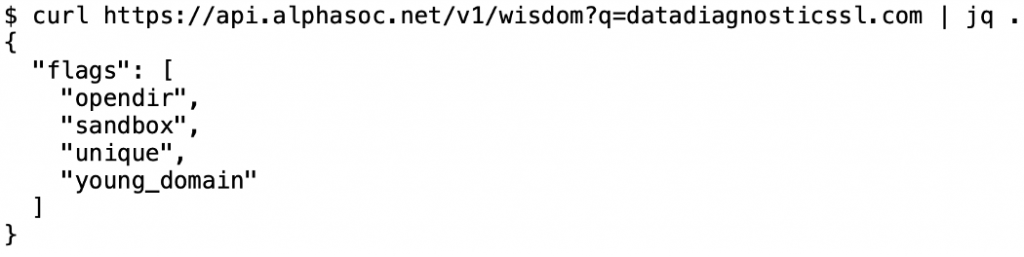

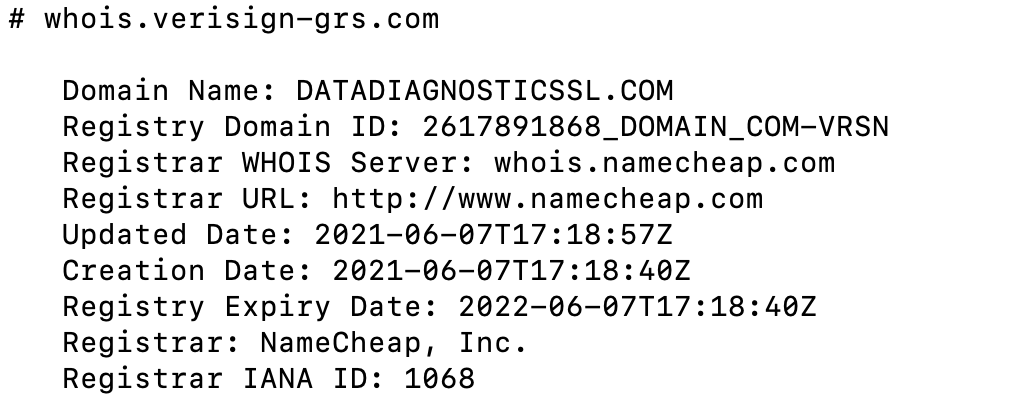

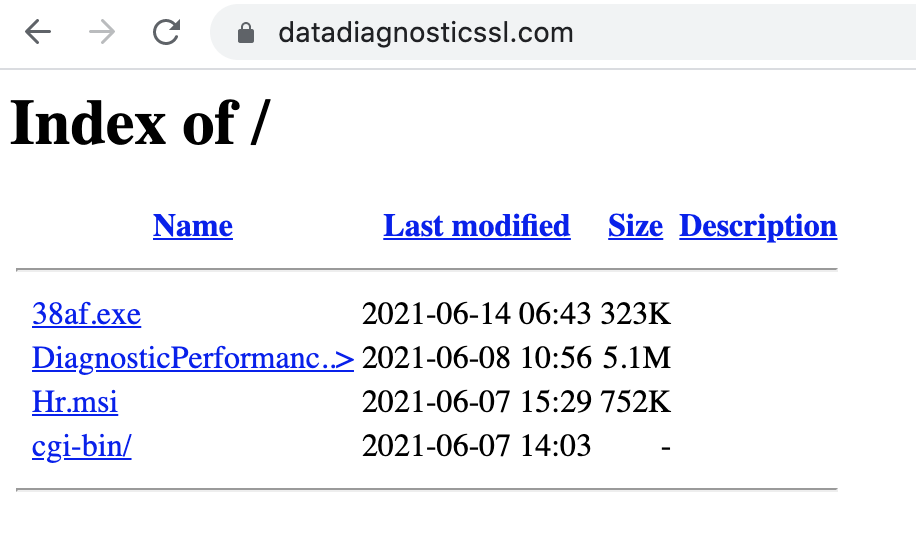

AE ilmoittaa verkkotunnuksen olevan hyvin tuore, ja sillä on merkittävät sandbox-pisteet (esim. liitettyjä haittaohjelmanäytteitä) ja se on mukana julkisessa listassa. Kun katsomme kohdetta, havaitsemme, että se on rekisteröity 7. kesäkuuta 2021 ja jakaa Remcos RAT -haittaohjelmaa.

Automaation lisääminen

Tietoturva-analyytikot ja -tiimit hyödyntävät tätä kykyä käsittelemään gigatavuittain verkon telemetriaa reaaliaikaisesti ja paljastamaan liikennettä C2-infrastruktuuriin, haittaohjelmien jakelutoimialueisiin, kryptovaluuttapooleihin, P2P-palveluihin (esim. Tor ja I2P) ja moniin muihin epäilyttäviin kohteisiin.