Millainen olisi unelma-asunto? Omakotitalo järven rannalla keskellä kaupunkia tai valoisa loft-asunto trendikkäällä, uudella alueella. Käytännössä, kun budjettirajoite otetaan huomioon, ja lasten koulumatkan pitäisi olla kohtuullinen, päädytään asuntoon, joka ei ole ehkä niin iso kuin haluttaisiin, mutta on lähellä koulua, harrastuksia ja muita palveluita. Näilläkin reunaehdoilla kokonaisuudesta voi hyvin tulla kaikin tavoin sopiva kaikille osapuolille.

Sovellusten tietoturvan kehittäminen voi tuntua edellä kuvatun asunnonhankinnan kaltaiselta. Tiedetään mikä on ideaalitilanne ja -tavoite, mutta samalla tunnustetaan, ettei sinne koskaan päästä. Aika ja raha eivät riitä, osaamisessa ja yrityskulttuurissa voi esiintyä puutteita.

Millaisilla askelilla voisi lähteä liikkeelle? Jäljempänä kuvataan muutamaa toimintoja, joita käyttäen tai soveltaen voi lähteä turvallisesti lähteä kehittämään sovallusten tietoturvaa.

Parhaat käytännöt

#1: Käytä useampaa kuin yhtä menetelmää sovellusten tietoturvan testaukseen

Ei ole olemassa yhtä testiä, jolla saataisiin esille kaikki mahdolliset haavoittuvuudet. Jotta sovellus olisi turvallinen, paras tapa on käyttää useampaa kuin yhtä testimenetelmää. Kokemuksemme mukaan staattisen analyysin (SAST) lisäksi ainakin kirjastoanalyysi (SCA) on hyvä olla mukana.

#2: Tietoturvakulttuurin muutos

Tietoturvan testaus on kokenut muutoksen samalla kun kehityssyklit ovat nopeutuneet. Jotta muutoksessa pysyisi mukana tietoturvan testaus täytyy olla mukana kehitysprosessissa sen sijaan, että testausta tehtäisiin kehityssyklin jälkeen. Tällä tavoin tietoturvan testaus ei ole hidasteena, kun sovelluksen julkaisu lähestyy.

#3: Korjataan kaikki nopeasti

Haavoittuvuuksien löytäminen on vasta puolet taistelua. Ongelmien korjaamiseen on oltava valmis suunnitelma heti, kun niitä löydetään. Tietoturvatestauksen automatisointi osaksi CI/CD -kehityslinjaa antaa tiimeille mahdollisuuden ei ainoastaan löytää heikkouksia nopeasti, vaan se myös nopeuttaa korjaavia toimenpiteitä.

#4: Security Championin nimeäminen

Useimmilla kehittäjillä tai koodareilla ei ole tieturvataustaa. Tämä voi tuoda mukanaan haasteen, kun tietoturvakäytäntöjä implementoidaan kehitysprosessiin. Osaamiseen liittyvää aukkoa voidaan täyttää etsimällä kehitystiimistä vapaaehtoisia, joista kouluttautuvat secuirty champion -rooliin. Security champion perehtyy tietoturvatestaukseen ja voi viedä tärkeitä tietoturvaviestejä kehitystiimeille.

#5: Sovellusten tietoturvan onnistumisen mittaaminen

Sovellusten tietoturvan mittaaminen on kriittinen menestystekijä koko prosessille. On valittava mitkä mittarit ovat tärkeimmät yrityksen tai organisaation päätöksentekijöille. Tämän jälkeen mittareiden tulokset esitellään ymmärrettävässä ja toimintaa ohjaavassa muodossa.

Veracode

SAST – Koodin staattinen tarkistus SCA – Kirjastoanalyysi ja inventaario SDLC sovelluskehitysintegraatio Yrityksen koko sovellusportfolion tietoturvariskien hallinta samassa palvelussa Veracoden palvelun avulla voidaan tutkia ja

Kirjastojenhallinta – SCA – ja moninaiset viitekehykset ja vaatimukset

Yhä useampi standardi, viitekehys ja asiakasvaatimus edellyttää – peräti huutaa – kirjastonhallinnan perään. Huutaa siksi että modernit sovelluskehitysmenetelmät ovat täysin riippuvaisia ulkoisista kirjastoista eli riippuvuuksista.

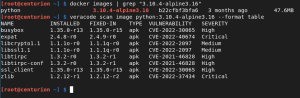

Veracode Container Securityn hyödyntäminen pilvisovellusten ohjelmistokehityksen turvaamisessa

Pilvipohjainen ohjelmistokehitys on kantava voima, koska se antaa mahdollisuuden rakentaa ja ottaa käyttöön sovelluksia vauhdilla ja skaalautuvasti. Mikropalveluiden, pilvi-infrastruktuurin ja API-rajapintojen ohella kontit (containers) ovat tärkeä osa tätä kehitysprosessia. Tutkitaanpa hieman konttien turvallisuusvaikutuksia pilvipohjaisten sovellusten kehittämisessä ja niiden aiheuttamien tietoturvahaasteiden hallintaa.