SecDevOps Hackathon on siis mitä?

08:32 Saavun neukkariin, pari minuuttia yli sovitun ajan. Putsi, tämän koulutuksen toinen ja (pää)vetäjä, toivottaa huomenet aina yhtä iloisena ja innokkaana. Käydään pikaisesti kuulumiset läpi, vertaillaan nukuttujen tuntien määrää ja samalla testaillaan ATK:ta, jotta saadaan koulutus alkamaan ilman kommerverkkejä.

08:49 ”the bossin” eli Thomaksen kasvot ilmestyvät Teamsiin – hienoa – päästään testamaan myös audiot. Kor***n johdosta koulutuksia vedetään luonnollisesti etänä.

08:59 innokkaimmat osallistujat liittyvät linjoille ja muutaman minuutin kuluttua kaikki 10 osallistujaa ovat läsnä – osa itsekseen kotona, osa yhteisessä tilassa. Esittelykierroksella kuullaan eri rooleja, löytyy front-end devaajaa, back-end devaajaa ja taitaa kuulua myös sanat full stack. Tämä hackathon on rakennettu sopimaan kaikille henkilöille jotka jollain tapaa työskentelävt sovelluskehityksessä, oli se sitten juniori- tai senioridevaaja, tai vaikka sovelluksen omistaja. Jokaiselle roolille löytyy jotain opittavaa, eikä osallistujan tarvitse osata (tai tietää) hakkerointia ennestään. Kynnys pidetään alhaisena mutta samalla pyritään tarjoamaan kokeneillekin osaajille kiinnostavia haasteita.

Ei kai meistä tule hakkereita?

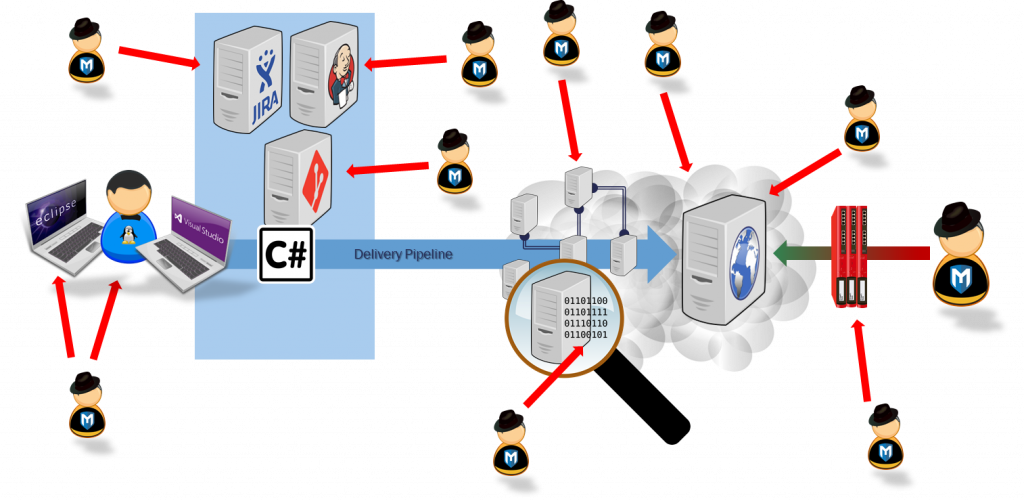

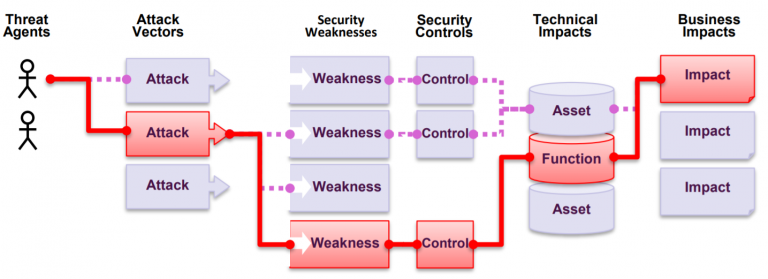

09:20, Thomas kertoo meille mitä on secure SDLC ja miksi se on tärkeää. Myös uhkamallinnuksesta ja sen konsepteista saadaan kuulla, josta päästäänkin sitten sujuvasti erityyppisiin hakkereihin. Nyt puheenvuoro siirtyy Putsille ja minulle. Hakkeri-tyyppejähän löytyy aina propellihatuista valtiollisiin tahoihin asti, mutta henkilökohtainen suosikkini on Ants Päär – eestiläinen velka-asiantuntija diplomaatti – joka käyttää ”hakkeroinnissaan” tietokoneen sijaan rautaputkea tai muuta kättä pidempää. Ants tarjoaa palveluita joilla saadaan vastaus ongelmiin kuten ”mikä on käyttäjän X salasana?”, ja lähes 100% onnistumisprosentilla. Kuulijoille jää käteen viholliskenttä, joka on kovin kattava.

09:51 puhutaan erivärisistä hatuista (eli rooleista) ja laatikoista (eli palveluista). Summasummarum, kannattaa pitää valkoista hattua ja tökkiä kaikenvärisiä laatikoita luvan kanssa, ellei huvita joutua vankilaan. Recon, recon, recon. Ja vielä kerran recon. Pentestauksen tärkein steppi ja sitä voi tehdä muullakin kuin nmap:lla. Kello tikittää jo 10:15, litra kahvia on tehnyt tehtävänsä ja viittoan ’timeouttia’ toveri Putsille. Päivän ensimmäinen tauko.

10:21 alkaa päivän teoriapläjäys, nimittäin OWASP Top 10 – eli yleisimmät ja vakavimmat haavoittuvuudet joita oikeassa maailmassa nähdään. Kaavana: miksi ongelma ilmenee -> miten sitä hyödynnetään -> miltä se näyttää -> miten se estetään. Ja tämä kertaa kymmenen. Lopuksi saadaan vielä pikainen cameo OWASPin ASVS frameworkille, johon siis nojataan pentesteissä.

11:26 vatsa kurnii, lounastauko.

Sitten meistä tuli hakkereita

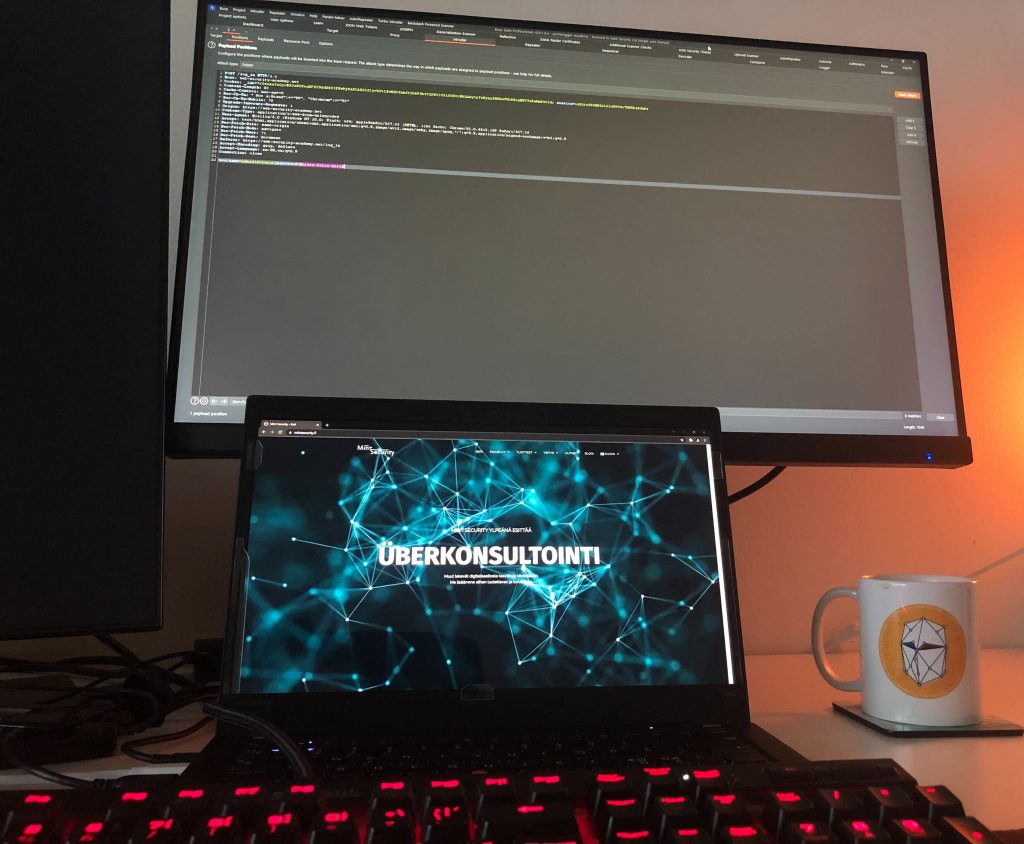

12:04 suoritetaan iltavahvuuslaskenta – kaikki edelleen paikalla. Jatketaan tips & trickseillä, eli mitä ja mistä kannattaa etsiä, mistä näkökulmista mitäkin asiaa kannattaa tarkistella. Puhutaan vielä pikaisesti eri pentestaus työkaluista kunnes screen sharinging valtaa burp, ei lounaanjälkeinen röyhtäisy, vaan Burp Suite – Application Security Testing Software – made by PortSwigger. Burp on käytännössä ainoa työkalu jota tässä koulutuksessa tarvitaan (toimivien yhteyksien eli Teamsin lisäksi). Pentestaus työkalu, web proxy, hirveä UI ja miljoona lisäosaa. Siinä burp pähkinänkuoressa. Hahmotettavaa ja käsiteltävää siis riittää.

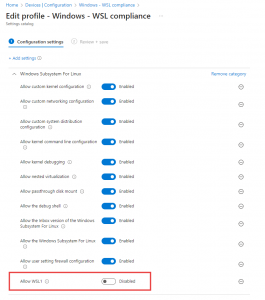

13:01 todetaan että kaikilla osallistujilla on Burp käyttökunnossa, pääsy testiympäristöön ja että ATK-pelaa muutenkin. 3, 2 , 1, hep ja osallistujat aloittavat haasteiden suorittamisen. Testiympäristö, joka koostuu pitkälti DVWA:sta (Damn Vulnerable Web Application) ja OWASP:in Juice Shop:sta, on pystytetty hyvissä ajoin ennen päivää. Lisäksi, jotta tekemisessä olisi jotain järkeä, osallistujille on luotu X kappaletta erilaisia haasteita – vähän kuin Capture The Flag – jotka vaikeutuvat sitä mukaan mitä pidemmälle mennään.

Kouluttajat eivät pistä itseään mutelle ja lähde 4 tunniksi kahville, vaan haasteita käydään tasaisin väliajoin läpi, jotta kaikille selviää ratkaisu.

Jotkut etenevät nopeammin, toiset hitaammin, ryhmässä työskentelevät nopeimmin. Mikä on täysin luonnollista ja tästä johtuen haasteita onkin runsaasti.

Kukaan ei ole vielä sanonut "ihan liian helppoa"

15:28 the boss ilmaantuu jälleen Teamsiin – on loppusanojen ja -keskustelun aika. Reflektoidaan hieman kulunutta päivää, pohditaan osallistujien kysymyksiä ja mietitään mitä opittiin. No mitä opittiin? Turvallista sovelluskehityksen prosessia. Hyökkääjän mindsettiä. Think outside of the box -ajatustyyliä. Mistä hyökkääjä on kiinnostunut. Millä ja miten hyökkääjä etsii heikkoja kohtia. Puolustautuminen on aina helpompaa, kun uhka ja sen toimintatavat ovat edes jotenkin tiedossa. Kaikkia edellä mainittuja voidaan hyödyntää sovelluskehityksessä ja olemassa olevien heikkojen kohtien selvittämisessä. Lopputulos: turvallisempi sovellus.

15:57 ”Kiitos kaikille” toivoen että mikki ei ollut mutella, koneet reppuun, valot pois ja ovi kiinni.

Red Teaming ja Recon

Recon and red teaming can be done separately, but they also work hand in hand. It may be a good idea for a company to do a thorough recon to understand the adversaries view on the organization – and this not only in the technical sense.

SecDevOps Hackathon

DevSecOps Hackathon DevSecOps Hackathon lyhyesti Hackathon on päivän mittainen intensiivinen hyppäys sovelluskehityksen tietoturvallisuuteen. Päivän aikana tutustutaan sovelluksia koskeviin uhkiin sekä teoriassa että käytännössä. Koulutus soveltuu

Mitä on pentestaaminen?

Yleinen web-sovelluksen tietoturvan arviointiin käytetty työkalu on tunkeutumistestaus. Rakkaalla lapsella on monta nimeä, ja tunkeutumistestaus tunnetaan myös nimellä pentest eli englanniksi penetration testing. Kyseessä on luvallinen simuloitu hyökkäys, jolla pyritään käyttämään sovellusta siten, että se voi olla vahingollista joko järjestelmälle, järjestelmässä olevalle tiedolle tai järjestelmää kättäville henkilöille.