Mikä on RVA?

CISA suorittaa vuosittain riski- ja haavoittuvuusarvioinnin (RVA = Risk and Vulnerability Assessment) tiettyjen vaikutusvaltaisten yhteistyötahojen kanssa. Mukana on mm. kriittisen infran tarjoajia.

Jokainen RVA on tarkoitettu arvioksi kunkin tahon kyvykkyydestä ja ominaisuuksista niiden verkon suojaukseen mahdollisia uhkia vastaan. Vuonna 2021 CISA suoritti 112 RVA-arviointia monilla eri toimialoilla. Kunkin RVA:n tulokset mäpätään MITRE ATT&CK -viitekehykseen. Jokaisen RVA:n aikana CISA kerää tietoja paikan päällä suoritetuilla arvioinneilla ja yhdistää ne kansallisiin uhka- ja haavoittuvuustietoihin tarjotakseen organisaatioille toimivia korjauksia ja suosituksia.

RVA voi sisältää seuraavia menetelmiä:

- Skenaariopohjainen verkon läpäisytestaus

- Verkkosovellusten testaus

- Social engineering -testaus

- Langaton testaus

- Palvelimien ja tietokantojen konfiguraatiotarkistukset

- Havaitsemis- ja reagointikyvyn arviointi

Miten RVA muodostetaan?

CISA suorittaa vuosittain riski- ja haavoittuvuusarvioinnin (RVA = Risk and Vulnerability Assessment) tiettyjen vaikutusvaltaisten yhteistyötahojen kanssa. Mukana on mm. kriittisen infran tarjoajia.

Jokainen RVA on tarkoitettu arvioksi kunkin tahon kyvykkyydestä ja ominaisuuksista niiden verkon suojaukseen mahdollisia uhkia vastaan. Vuonna 2021 CISA suoritti 112 RVA-arviointia monilla eri toimialoilla. Kunkin RVA:n tulokset mäpätään MITRE ATT&CK -viitekehykseen. Jokaisen RVA:n aikana CISA kerää tietoja paikan päällä suoritetuilla arvioinneilla ja yhdistää ne kansallisiin uhka- ja haavoittuvuustietoihin tarjotakseen organisaatioille toimivia korjauksia ja suosituksia.

RVA voi sisältää seuraavia menetelmiä:

- Skenaariopohjainen verkon läpäisytestaus

- Verkkosovellusten testaus

- Social engineering -testaus

- Langaton testaus

- Palvelimien ja tietokantojen konfiguraatiotarkistukset

- Havaitsemis- ja reagointikyvyn arviointi

Vuoden 2021 RVA-raportin esittely

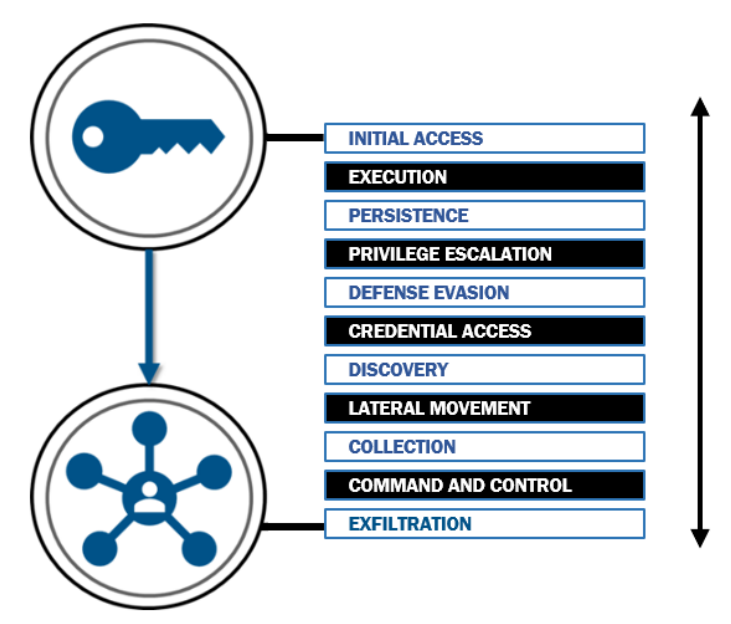

FY2021-raportissa analysoidaan esimerkki hyökkäyspolusta (attack path), jota uhkatoimija voisi käyttää vaarantaakseen hyökkäyksen hyödyntämällä RVA:ssa tunnistettuja heikkouksia. Koko raportin voit ladata täältä halutessasi: https://www.cisa.gov/sites/default/files/publications/FY21-RVA-Analysis_508c.pdf.

Polku käsittää yksitoista peräkkäistä taktiikkaa tai vaihetta:

Tämän analyysin lisäksi raportti sisältää seuraavat havainnot:

Yleiset menetelmät

Useimmat onnistuneet hyökkäykset saavutettiin uhkatoimijoiden yleisesti käyttämillä menetelmillä, kuten tietojenkalastelu ja oletustunnistetietojen käyttö

Yhteiset ongelmat

Monilla organisaatioilla oli samoja heikkouksia

Muuttuvat työkalut

Yleisten hyökkäysten suorittamiseen käytettävien työkalujen ja tekniikoiden luettelo muuttuu jatkuvasti

Yhteenveto

Trendianalyysin jälkeen saatiin useita korkean tason havaintoja, erilaisten kokonaisuuksien verkkojen ja verkon puolustuksien parannetusta tietoturvasta vanhentuneiden ohjelmistojen korjaamiseen.

Alkuvaiheessa monet organisaatiot joutuivat yleisten pääsymenetelmien, kuten tietojenkalastelun ja oletustunnistetietojen käytön uhreiksi. Tämä osoittaa, että alkuperäiset hyökkäysvektorit eivät ole juurikaan muuttuneet ajan myötä ja organisaatioiden tulisi jatkaa parannettujen salasananhallinta- ja suojauskäytäntöjen omaksumista. Pääpainoarvoksi tulisi ottaa salasanavaatimusten parantaminen, käyttäjien koulutus tietojenkalastelun tunnistamiseksi ja salasanojen vaihtaminen tietyn ajan kuluttua.

Verkon puolustajien tulee pysyä valppaina uhkatoimijoiden kehittyvien taktiikoiden ja tekniikoiden suhteen. Epänormaalin toiminnan tunnistamiseksi IDS/IPS-järjestelmät ja lokit tulee tarkistaa säännöllisesti. Jos haitallinen toiminta tunnistetaan ajoissa, se voi vähentää hyökkäysten vaikutuksia.

Lopuksi CISA havaitsi, että monilla organisaatioilla useilla sektoreilla oli samanlaisia heikkouksia — oletussalasanojen käyttö, avoimet portit ja vanhentuneet ohjelmistoversiot. CISA suosittelee kaikkia toimialoja panostamaan salasanojenhallintaan, korjaamaan vanhentuneet ohjelmistot ja sulkemaan tarpeettomat portit.

Yleisten suositusten lisäksi suositellaan yksittäisiä organisaatioita luomaan lisää räätälöityjä ohjeita, jotka sopivat heidän erityisiin verkkoarkkitehtuureihinsa.