Spamhausin raportissa tuodaan heti esille hyvä uutinen. Tammikuussa 2021 eri maiden viranomaiset Euroopassa ja Yhdysvalloissa käynnistivät operaation pahamaineista Emotet-botnetia vastaan. Operaatiossa viranomaisten onnistuivat sulkemaan Emotetin käyttämät palvelimet.

Operaatio vaikuttaa olleen onnistunut, sillä botnetin ei ole havaittu toimivan sen jälkeen. Spamhausin asiantuntijat kuitenkin epäilevät, että Emotet saattaa vielä palata toimintaan tavalla toisella.

Toimintansa aikana Emotet keräsi mainetta verkon vaarallisimpana uhkana. Kyberrikolliset käyttivät sitä päästäkseen yritysten sisäverkkoihin varastaakseen tietoja ja useissa tapauksissa myös käynnistääkseen kiristysohjelmahyökkäyksen.

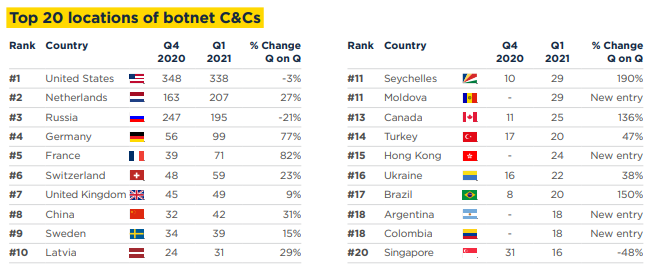

Botnetien maailma ei kuitenkaan lepää, ja kun yksi botnet sammutetaan, se korvataan pian toisella. Muut botnet-operaattori ovatkin kiirehtineet täyttämään Emotetin jättämän aukon. Kyberrikolliset käyttämät botnetit kuten IceID, Dridex, Quakbot ja TricBot ovat lähettäneet valtavan määrän roskapostia vuoden ensimmäisen neljänneksen aikana. Useimmissa tapauksissa tavoite on ollut hyvin samanlainen kuin Emotetilla: päästä yrityksen sisäverkkoon ja hyökätä kiristysohjelman avulla.

EMOTET

Emotet havaittiin ensimmäisen kerran vuonna 2014. Aluksi se toimi troijalaisena, jonka kohteena olivat verkkopankkien asiakkaat, ja sen avulla varastettiin verkkopankkien kirjautumistietoja Vuoden 2018 aikana Emotet lopetti verkkopankkihyökkäykset ja alkoi tarjota saastuneita laitteita käyttöön maksua vastaan pay-per-install- tai malware-as-a-service -tyyppisesti. Vuodesta 2019 eteenpäin Emotet kehittyi edelleen ja siitä tuli yksi vaarallisimmista erilaisten haittaohjelmien jakeluun keskittyneistä botneteista.

Spamhaus Botnet Threat Update Q1/2021: Emotet on poissa, mutta muita uhkia on tullut tilalle

Spamhausin raportissa tuodaan heti esille hyvä uutinen. Tammikuussa 2021 eri maiden viranomaiset Euroopassa ja Yhdysvalloissa käynnistivät operaation pahamaineista Emotet-botnetia vastaan. Operaatiossa viranomaisten onnistuivat sulkemaan Emotetin käyttämät palvelimet.

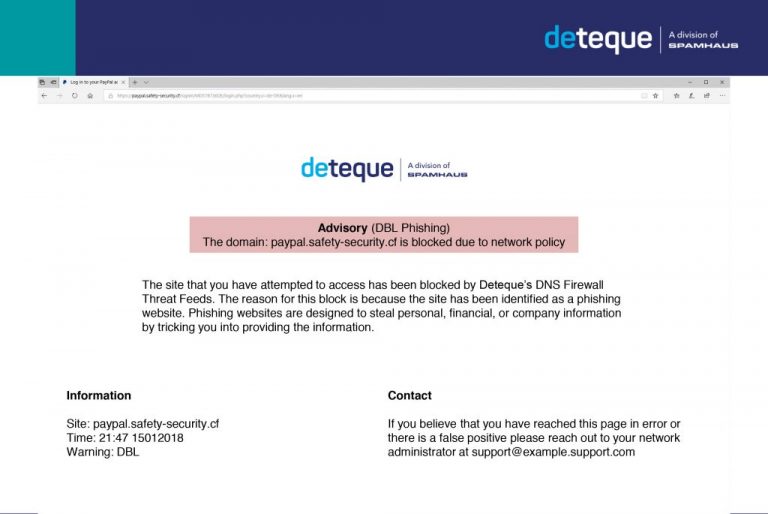

Kymmenen kysymystä potentiaaliselle DNS -palomuuripalvelun toimittajalle

Tässä kirjoituksessa esitellään muutamia keskeisiä kysymyksiä, jotka on hyvä esittää potentiaaliselle DNS -tasolla toimivan palomuurin toimittajalle (ja myös omassa organisaatiossasi, jotta varmistetaan, että yritykseen valitaan oikea palvelu. Aloitetaan perusasioista.

Spamhaus DNS Firewall – Lyhyt johdanto

Yksinkertaisimmillaan DNS Firewall estää ja ohjaa loppukäyttäjiä menemästä haitallisille verkkosivuille, samoin kuten perinteisetkin palomuurit. Keskeinen ero näiden välillä on se, että DNS Firewall -palvelua käytetään eri verkkokerroksessa ja eri vaiheessa.

Paras teho irti Spamhausin estolistoista

Spamhaus tuottaa useita erilaisia estolistoja (DNSBL) domain-listoista IP- ja hash-listoihin. Jokaisella estolistalla on oma erityinen kohteensa sähköpostin eri osissa, joissa voi ilmetä haitallista toimintaa.

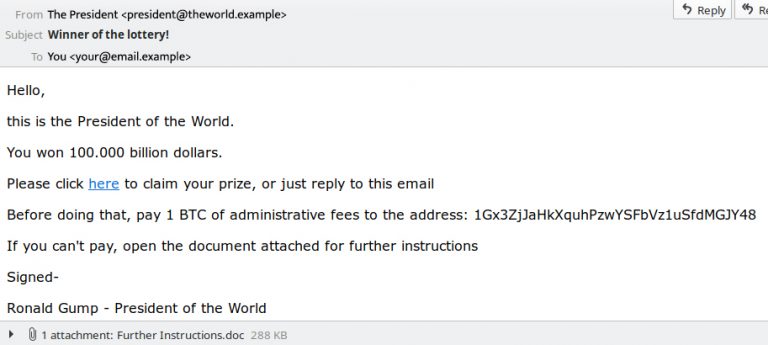

Miten haitallisen sähköpostin lähdekoodi eroaa tavallisesta

Kun käyttäjä lukee saapunutta sähköpostia, ei ole aina ilmiselvää, onko viesti turvallinen vai ei. Sähköpostiviestin lähdekoodi saattaa kuitenkin antaa vihjeitä haitallisuudesta. Spamhausin estolistoja käyttämällä voidaan haitallinen sähköposti saada suodatettua.

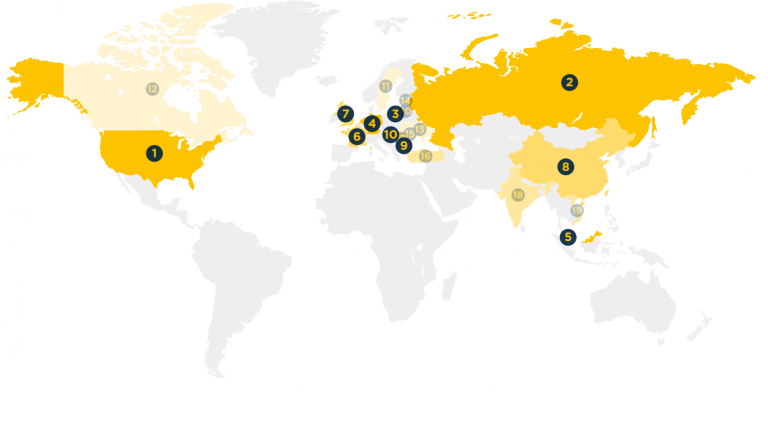

Spamhaus botnet -päivitys Q2: kasvua edelleen

Korona ei todellakaan ole hidastanut kyberrikollisten toimintaa. Tämä voidaan päätellä Spamhausin uusimmasta raportista Spamhaus Botnet

Threat Update Q2.

Spamhausin hash-estolistat

Spamhausin hash-estolistat keskittyvät sähköpostin sisältöön. Niiden avulla voidaan suodattaa haitallisia sähköpostiviestejä, jotka tulevat suurten palveluntarjoajien alustoilta (gmail, hotmail jne), ja joita ei voi suodattaa IP-

Webinaari: Domain hijacking – a prevalent problem

Mitä tekisit, jos huomaisit, että yrityksesi verkkotunnus on kaapattu? Verkkotunnusten eli domainien kaappauksista on tullut yhä yleisempi ilmiö kyberrikollisten etsiessä sopivia kohteita, joiden avulla tehdä laittomuuksia naamion takaa.